УДК 685.3

Е.В. Артамонова

МЕТОДЫ ЗАЩИТЫ ФОТОМАТЕРИАЛОВ В СЕТИ ИНТЕРНЕТ ОТ

НЕСАНКЦИОНИРОВАННОГО КОПИРОВАНИЯ

Введение

Очень часто в Интернете контент сайтов просто копируется или прямо сказать "воруется". Это касается, как и текстовых материалов, так и фотоматериалов. Копируют друг у друга все категории пользователей сети: веб-мастера сайтов, копирайтеры, разработчики некачественных сайтов для продажи ссылок у разработчиков качественных сайтов для пользователей и др. В последнее время до того дошло, что откровенно воровать фотоматериалы стали крупные новостные агентства, порталы, СМИ, причем как друг у друга, так и у рядовых блогеров и небольших частных сайтов или вообще у пользователей социальных сетей. Что же происходит? Журналисты вообще перестали выезжать на места происшествий, а также в зоны боевых действий. Это ведь затратно и накладно, и даже опасно, проще скопировать фотографии с мест боевых действий на некоторых небольших местных блогах, естественно без ссылки на первоисточник и выложить не соответствующий действительности (как говорят в сети, "фейковый материал"), который сделан якобы в "горячей точке". А потом в социальных сетях будут инициированы массовые вбросы «дезинформации» с той или иной враждующей стороны. Вот так ведутся «информационные войны».

Многие известные блогеры и владельцы сайтов уже не раз обсуждали данный вопрос: как защитить свои фотографии при публикации в сети Интернет от несанкционированного копирования и дальнейшей модификации?

Простые методы защиты фотографий в сети с помощью логотипа

Можно, конечно же, применить юридические методы защиты контента. Ведь в законодательствах многих стран есть определенные нормативные акты, который защищают интеллектуальную собственность. Когда у Вас украли фотографии и опубликовали их без разрешения и ссылки на автора на чужом Интернет-ресурсе – надо инициировать переписку с "нарушителем", пригрозить ему применением соответствующих законов. Если нарушитель Вашей интеллектуальной собственности не идет на «переговоры» и не убирает «ворованный контент», то придется подавать в суд. По статистике, где-то 50% таких споров решается положительно, но временные, денежные и психологические издержки таких дел останавливают многих владельцев фотоконтента от юридического разрешения вопроса. И имеет смысл подавать в суд, если скопирован целый сайт или ресурс, большой текст, книга, учебный курс и т.д. А если скопирована всего одна фотография, но зато это авторская фотография, например, на которой запечатлено какое-то очень редкое или важное событие? Как тут быть? В таком случае, желательно использовать водяной знак или логотип. Но не у всех есть этот логотип, не все могут сами его разработать в графических программах, не у всех есть лишние средства для заказа профессионально сделанного логотипа.

Сервисы для изготовления логотипов прямо в режиме он-лайн можно найти в сети, причем они или совсем бесплатные, или услуги их дешевы, а изготовление логотипа происходит буквально за 5 мин., например, это сервис:

Очень быстро я создала несколько версий логотипа нашего проекта "ИТ-Защита" (http://itzashita.ru) в разных цветовых схемах и дизайнерских решениях. И все это прямо в режиме он-лайн в сети без использования сложных графических программ. Ну а поместить готовый логотип в качестве водяного знака на фото, которое Вы хотите разместить на блоге или сайте, или в социальной сети - это еще 5 минут работы в самой простой графической программе, например в ACDSee.

Рис. 1. Примеры разработанных в сети логотипов

Рис. 2. Примеры фотографий, защищенных логотипами

Таким образом, данная простая защита оградит очень многие Ваши фотографии в сети от любителей несанкционированного копирования. Хотя существуют методы графической обработки защищенных фотографий и удаления логотипов, но не каждому они известны, и большинство пользователей сети не воспользуется ими из-за недостатка квалификации. [1]

Сложные методы защиты фотографий в сети с помощью цифровых водяных знаков (ЦВЗ)

Цифровые водяные знаки (ЦВЗ) получили свое название по аналогии с водяными знаками, которые применяются в денежных банкнотах и ценных бумагах. ЦВЗ - это специальные метки, внедряемые в файл, в цифровое изображение или цифровой сигнал в целях контроля их правомочного использования. ЦВЗ делятся на два типа — видимые и невидимые.

Видимые ЦВЗ довольно просто удалить или заменить. Для этого могут быть использованы графические или текстовые редакторы. Невидимые ЦВЗ представляют собой встраиваемые в компьютерные файлы вставки, не воспринимаемые человеческим глазом или ухом. Поэтому ЦВЗ должны отвечать следующим требованиям:

— незаметность для пользователей;

— индивидуальность алгоритма нанесения (достигается с помощью стеганографического алгоритма с использованием ключа);

— возможность для автора обнаружить несанкционированное использование файла;

— невозможность удаления неуполномоченными лицами;

— устойчивость к изменениям носителя-контейнера (к изменению его формата и размеров, к масштабированию, сжатию, повороту, фильтрации, введению спецэффектов, монтажу, аналоговым и цифровым преобразованиям).

Вышеизложенным постулатам удовлетворяет метод обратимого сокрытия данных (Reversible Data Hiding, RDH) в файлах, хранящих изображения. Суть его заключается в том, что в файл встраиваются незаметные контрольные данные, содержащие информацию о его изменяемой части, т. е. обо всём файле за исключением ЦВЗ. Способ хранения подобных данных внутри контролируемого файла, предлагаемый RDH, представляется весьма удобным. При извлечении из файла ЦВЗ его можно привести к первоначальному виду. Кроме того, всегда можно убедиться, проводились ли с защищаемым изображением какие-либо изменения после вставки данных.[2]

В настоящее время используют совместно видимый логотип (механизм его использования описан в предыдущем разделе статьи) и скрытый ЦВЗ. Это позволяет повысить общий уровень защищенности.

Встроенный ЦВЗ дает гарантию того, что файл был создан в определенной системе или программе. Проверяющей программе предоставляется образец, и по ЦВЗ определяется подлинность принадлежности документа к системе.

В изображении ЦВЗ «рассеиваются» в младших битах цветности, что практически незаметно человеческому глазу, хотя при статистическом анализе они могут быть обнаружены. Для защиты от обнаружения используется «зашумление», приводящее статистические данные к нормальному виду (среднестатистическому). На более низком уровне ЦВЗ встраиваются в пустоты файлов и дисков, в управляющие элементы файлов, дисков и сетевых пакетов. [3]

Методы проверки фотографий в сети

Если найденная Вами в сети Интернет фотография вызывает подозрение (т.е перед Вами не снятое автором оригинальное фото, а скорее всего незаконно скопированная и модифицированная фотография), то надо провести небольшое расследование, с целью установления истины:

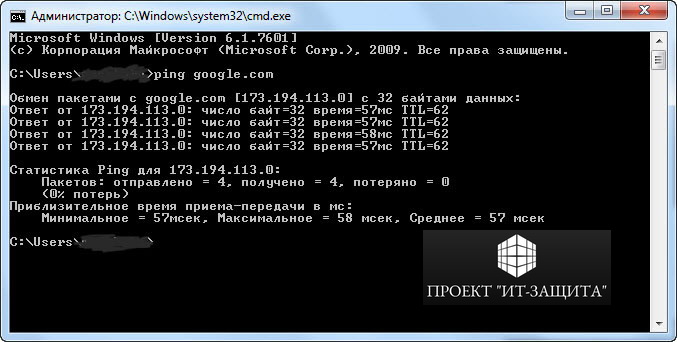

1. Для начала, нужно установить автора либо первоисточник фотографии. Самый простой метод - это связаться с тем человеком, кто загрузил фотографию на крупный портал, форум или в социальную сеть или же прислал в редакцию СМИ, и спросить его, сам ли человек сделал это фото. Необходимо данную фотографию поискать через обратный поиск изображений (обратный поиск изображений предоставляют сервисы или ресурс ). Поисковая система Google.com показывает похожие картинки, что иногда помогает распознать, была ли фотография отредактирована. Ссылка на фотоматериал в самом большом разрешении и лучшем качестве файла, как правило, и является первоисточником.

2. Необходимо проверить саму личность, которая распространяет информацию. Есть несколько специализированных ресурсов в сети для сбора информации о людях (например, для России и стран СНГ), также можно собрать информацию о человеке через социальные сети или обратиться за помощью к профессионалам в области конкурентной разведки (КР).

3. Следующим пунктом в проверке снимка, должно быть подтверждение места, даты и приблизительного времени, когда было сделано фото. Конечно же проще всего спросить самого автора или попросить сделать его другие снимки этого места (для подтверждения достоверности фото). Эти методы сработают, если автор фото доступен для связи. Можно проверить данные фото с помощью специальных программ. Специалистам, которые хорошо разбираются в цифровой фотографии, будут понятны многочисленные параметры, предоставленные этими программами. Для рядовых пользователей самая нужная информация — это время, место съемки, модель фотоаппарата. Если же метаданные фотографии недоступны, нужно внимательно изучить снимок: номера машин, погодные условия, ландшафт, стиль одежды людей, рекламные объявления, строения, магазины — эти детали помогут определить местность, страну или город, а иногда и становятся свидетельством подделки фотографии.

В сети есть сервисы для определения EXIF-данных (сведений, когда было сделано фото, каким устройством, параметры изображения, для некоторых фото можно определить и место съемки). Например, эти действия можно произвести на сайте:

Чтобы найти области «дорисованные» на изображении или вставленные в него при редактировании фоторедактором, можно воспользоваться сервисом . После небольшой обработки, программа покажет изображение, где редактируемые фрагменты будут выделяться на фоне других. Кроме того, программа также предоставит EXIF-данные фотографии.

Сочетание этих простых и сложных методов позволит Вам защитить Ваши фотографии от несанкционированного копирования, а также выявить происхождение и авторство «подозрительных» фотографий, выложенных в сети. [4]

Литература

- Е.В. Артамонова. Как защитить свои фото в сети от копирования? [Электронный ресурс] – Режим доступа: http://itzashita.ru/nasha-veb-masterskaya/kak-zashhitit-svoi-foto-v-seti-ot-kopirovaniya.html

- Ю. Н. Мельников, А. А. Теренин, В. В. Погуляев. Цифровые водяные знаки — новые методы защиты информации. [Электронный ресурс] – Режим доступа:

- Ю.Н. Мельников, А. А. Теренин, В. В. Погуляев. Использование цифровых водяных знаков для борьбы с инсайдерами. [Электронный ресурс] – Режим доступа: .

- М. Дорош. 13 онлайн-инструментов для проверки подлинности фотоконтента. [Электронный ресурс] – Режим доступа:

МНОО «МАИТ», г. Минск

Отправить статью в социальные сети, на печать, e-mail и в другие сервисы: