Полный текст статьи доступен в формате .pdf:

Начало статьи в части 1, части 2.

В. А. Артамонов

ПРОБЛЕМЫ БЕЗОПАСНОСТИ МОБИЛЬНЫХ УСТРОЙСТВ, СИСТЕМ И ПРИЛОЖЕНИЙ

Часть 3

Угрозы и уязвимости мобильных телекоммуникационных систем

Сети сотовой связи стандарта GSM.

В Европе принят единый стандарт для систем мобильной связи GSM (groupe special mobile, второе поколение мобильных средств связи). GSM использует диапазоны 900 и 1800 МГц. Это довольно сложный стандарт, его описание занимает около 5000 страниц. Идеологически система имеет много общего с ISDN (например, переадресацию вызовов). GSM имеет 200 полнодуплексных каналов на ячейку, с полосой частот 200 кГц, что позволяет ей обеспечить пропускную способность 270,833 бит/с на канал. Каждый из 124 частотных каналов делится в GSM между восемью пользователями (мультиплексирование по времени). Теоретически в каждой ячейке может существовать 992 канала, на практике многие из них недоступны из-за интерференции с соседними ячейками.

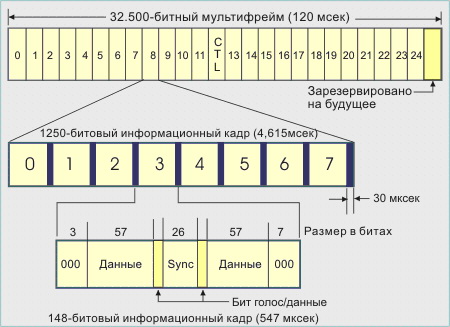

Система мультиплексирования по времени имеет специфическую структуру. Отдельные временные домены объединяются в мультифреймы. Каждый временной домен (TDM) содержит 148-битовый кадр данных, начинающийся и завершающийся последовательностью из трех нулей. Кадр имеет два 57-битовых поля данных, каждое из которых имеет специальный бит, который указывает на то, что лежит в кадре: голос или данные. Между информационными полями размещается поле синхронизации (Sync). Хотя информационный кадр имеет длительность 547 мксек, передатчику позволено передавать его лишь раз в 4615 мксек, так остальное время зарезервировано для передачи другими станциями. Если исключить накладные расходы каждому соединению выделена полоса (без учета сжатия данных) 9600 кбит/с.

Восемь информационных кадров образуют TDM-кадр, а 26 TDM-кадров объединяются в 128-микросекундный мультифрейм. Как видно из рисунка 4.1.8.1.2 позиция 12 в мультифрейме занята для целей управления, а 25-я зарезервирована для будущих применений. Существует также стандарт на 51-позиционный мультифрейм, содержащий больше управляющих вставок. Управляющий канал используется для регистрации, актуализации положения и формирования соединения. Каждая стационарная станция поддерживает базу данных, где хранится информация обо всех обслуживаемых в данный момент клиентах. Общий управляющий канал делится на три субканала. Первый служит для обслуживания вызовов (paging channel), второй (random access channel) реализует произвольный доступ в рамках системы ALOHA (устанавливаются параметры вызова). Третий субканал служит для предоставления доступа (access grant channel).

Упрощенная схема структуры кадров показана на рис. 1.

Рис.1. Структура кадров в GSM

Стоит отметить, что на сегодня стандарт GSM официально считается защищенным от несанкционированного прослушивания. Согласно официальным данным, прослушать разговор в GSM-канале можно только с санкции одной из сторон - оператора или абонента. Однако на протяжении 21 года существования данной технологии полуофициально все же ходили слухи о наличии возможностей по обходу алгоритмов шифрования. Официально они так и не получили подтверждения.

Немецкий компьютерный криптоаналитик Керстин Нол сообщил (29.12.2009) о создании метода взлома системы шифрования самого популярного в мире стандарта сотовой связи GSM [3]. По его словам, система шифрования разговоров в сетях GSM имеет фундаментальные уязвимости и программный код, созданный им, использует эти уязвимости. При этом, сам инженер говорит, что его целью было не предоставить всем желающим возможность прослушивать мобильные разговоры людей, а указать телекоммуникационным компаниям на фундаментальные недочеты, чтобы те могли их исправить.

Сам разработчик алгоритма взлома говорит, что его технология является первой с 1988 года реально обходящей систему и ставящей под угрозу приватность разговоров до 80% пользователей сотовой связи в мире. "Этот пример показывает, что существующие техники защиты GSM не соответствуют современным нормам", - говорит разработчик.

Демонстрацию своей разработки инженер провел в рамках конференции Chaos Communication Congress в Берлине. "Мы уже давно пытались призвать операторов связи реализовать более надежные системы защиты", - говорит Нол.

В Ассоциации GSM сообщили, что им уже удалось изучить код представленный разработчиком и передать его образцы представителям сотовых операторов. Представители называют разработки инженера с одной стороны незаконными, а с другой отмечают, что разработчик значительно преувеличивает опасность своих разработок. "Это (взлом) теоретически возможно, но практически вряд ли. Можно сказать, что пока еще никому не удавалось полностью обойти систему шифрования GSM. Также можно отметить, что в ряде стран, в частности в США или Великобритании, такие разработки вообще незаконны", – говорит представительница Ассоциации Клэр Крентон.

Впрочем, с позицией Ассоциации не согласны многие эксперты, утверждающие, что представленный код вполне можно усовершенствовать и при запуске на современных многоядерных многопроцессорных системах он может быть вполне эффективен. К примеру, в исследовательской компании ABI Research, занимающейся мобильными и телекоммуникационными исследованиями, говорят, что всем заинтересованным сторонам следовало бы отнестись к данной угрозе серьезно, так как примерно через полгода уже может появиться более продвинутая версия программы, тем более, что ее код свободно доступен в интернете.

Сам немецкий инженер рассказывает, что код создавал он не один. Ему помогали энтузиасты, которых он нашел на одном из хакерских форумов в Амстердаме. Всего над созданием системы взлома работали почти 25 человек из разных европейских стран. Говоря о законности или незаконности своих разработок Керстин Нол заявил, что его интерес при разработке программы был исключительно академическим и в реальности ни одного звонка он не прослушал и не нарушил ни одного закона. Проверяли работоспособность программы они на специальных программных симуляторах, воспроизводящих режимы работы сети. "Сейчас образцы кода уже доступны на многих сайтах, в сетях Bit Torret, на форумах", – говорит он.

Напомним, что система защиты GSM базируется на так называемом алгоритме A5/1, представляющем собой 64- битный двоичный код. Отметим, что на сегодня большинство современных компьютерных систем работает с ключами длиной 128-512 бит, что считается более надежным. В 2007 году Ассоциация GSM разработала стандарт A5/3, обладающий длиной ключа в 128 бит, однако лишь незначительное число операторов развернуло поддержку этой технологии.

Впрочем, эксперты говорят, что смена алгоритма – это дело не только технически сложное, но и невыгодное с точки зрения финансов. Компаниям придется менять до 60 несущих частот на всех своих станциях, а учитывая, что большинство операторов сотовой связи почти на 100% задействуют свой радиочастотный ресурс, то и емкость сети значительно снизится.

GSM использует довольно сложную комбинацию методик ALOHA, TDM и FDM. CDPD для передачи одиночных кадров не вполне согласуется с алгоритмом CSMA. Впрочем, существует еще один метод формирования радио каналов, – CDMA (Code Division Multiple Access), основанный на кодовом разделении каналов.

Впрочем, не останавливаясь на технологии CDMA как на мало распространённой, перейдём к перспективной технологии будущих 4G-сетей мобильной связи, поглощающей GSM и CDMA – LTE (Long-Term Evolution), как технологии четвёртого поколения мобильных телесистем [4].

Технология нового поколения сотовой связи – LTE

LTE-технология (акроним Long-Term Evolution), обычно позиционируется как сеть 4G LTE, является стандартом для беспроводной высокоскоростной передачи данных для мобильных телефонов, устройств и терминалов сбора и обработки данных (гаджетов).

Технология нового поколения сотовой связи LTE постепенно внедряется во многих странах мира. Уже выдаются лицензии на частоты LTE основным игрокам мобильного рынка, однако непонятно, насколько ее использование безопасно для абонентов в плане ИБ. Поскольку технология LTE полностью основана на протоколе IP, не превратятся ли мобильные сети этой технологии в Интернет с присущими ему угрозами и уязвимостями? Чтобы ответить на этот вопрос, рассмотрим сначала, чем LTE-сети отличается от предыдущего поколения мобильной связи.

Мобильная связь четвертого поколения предусматривает использование целого спектра технологий, которые раньше развивались параллельно. Это технология кодового разделения сигнала CDMA, технология цифровой мобильной связи GSM/GPRS, основанная на временном разделении сигнала, и стандарт радио-Ethernet под названием WiMAX, который подразумевает динамическое разделение ресурса базовой станции между абонентами. Все они внесли свой вклад в спецификацию LTE, также реализованной в двух основных вариантах: технология с дуплексным частотным разделением FDD (Frequency Division Duplex) и временным разделением TDD (Time Division Duplex). Опора на множество различных технологий затрудняет поиск уязвимостей в LTE, что хорошо с точки зрения безопасности – взлом радиоканала для одних методов может сработать, а для других – нет. Алексей Лукацкий, менеджер по развитию бизнеса компании Cisco, считает, что, поскольку стандарты LTE и LTE Advanced – это всего лишь усовершенствованные стандарты мобильной связи 3G, то никаких принципиально новых угроз безопасности для данного вида коммуникаций не появилось. Однако акценты в моделировании угроз технологии LTE чуть сместились. Теперь все угрозы связаны с протоколом IP. Если в 3G голосовой трафик и данные передавались по двум разным сетям – по сети с коммутацией каналов (через MSC – Mobile Switching Centre) и по сети данных (через узлы маршрутизации данных и обслуживания абонентов GGSN/SGSN), то в сетях 4G весь трафик проходит через единую архитектуру EPC (Evolved Packet Core) по протоколу IP.

Нельзя забывать и об ограничениях LTE. Например, увеличение скорости подключения оборачивается обычно уменьшением радиуса действия базовой станции – в среднем для LTE он составляет около5 км, хотя зависит от используемого частотного диапазона. Из-за этого базовых станций в сети становится больше и расположены они должны быть ближе друг к другу. В результате метод определения местоположения абонента по сигналам базовых станций (триангуляция) будет работать точнее. С одной стороны, это хорошо – оператор точнее будет знать местонахождение абонента. С другой стороны, сервисы геопозиционирования (Location-based service, LBS) можно использовать и для слежки за абонентом, что создает опасность новых угроз. Поэтому сервисы на основе LBS можно назвать сервисами двойного назначения.

Увеличенная плотность размещаемого сетевого оборудования может выразиться и в появлении на сети фемто- и даже пикосот, которые сам пользователь или предприятие может установить у себя для улучшения покрытия LTE-сети. Однако появление новых сетевых элементов может быть чревато атаками на них и каналы их связи с остальной сетью. И пока не совсем понятно, кто именно будет конфигурировать и обеспечивать безопасность этих фемтосот – пользователь, который их приобретает, или оператор, к чьей сети они подключаются.

Также нужно учесть, что базовые станции в LTE стали более интеллектуальными и самостоятельными – они получили возможность маршрутизировать трафик. «Особенность сети 4G в том, что из ее архитектуры исчезло понятие контроллера радиосети (RNC), который в 3G выполнял основную функцию по управлению коммуникационными ресурсами, – пояснил Лукацкий. – Трафик от базовых станций шел к RNC, а затем через ядро сети к другим контроллерам и базовым станциям».

Для того чтобы осуществить атаку на инфраструктуру 3G целиком, необходимо было получить доступ к контроллеру (контроллерам), а это сопряжено с трудностями по физическому доступу к RNC. В сетях LTE картина поменялась: звено RNC полностью исчезло, а управляющие функции перешли к базовым станциям, получившим название eNodeB (eNB), которые и стали принимать решение о маршрутизации всего трафика. Это позволило организовывать соединения между абонентами напрямую, минуя ядро сети. В результате у злоумышленников появилась возможность атаковать сами базовые станции eNB. Они работают только по протоколу IP, поэтому облегчается несанкционированный доступ к сети – могут быть использованы классические атаки на канальном уровне, широковещательные штормы, создание фальшивого eNB и другие варианты нападений.

Еще одна особенность LTE в том, что эта технология ориентирована на подключение интеллектуальных пользовательских устройств: компьютеров с LTE-модемами, планшетов, смартфонов или иных гаджетов. Простым телефонам, которые умеют только звонить и отправлять SMS, технология LTE не особенно нужна. Это означает, что по мере распространения в сети LTE интеллектуальных устройств, в том числе мобильных, количество нападений на них будет только возрастать. Ведь смартфоны, ПК и планшеты подвержены более широкому кругу угроз, нежели простые телефоны. Вирусы на компьютерах стали делом обычным, троянцев для Android становится все больше, продукция Apple и Microsoft тоже уязвима для вредоносных программ. Сергей Голованов, ведущий антивирусный эксперт «Лаборатории Касперского» по мобильным технологиям, считает, что внедрение высокоскоростного стандарта LTE принесет в мобильные средства связи все те угрозы, которые мы сейчас видим в ситуации с обычными компьютерами: атаки DDoS, рассылку спама, перехват видео и звука с камеры устройства и др.

Угрозы LTE

Перваяочевидная угроза – атаки DoS (Denial of Service) на сеть. Емкость радиоканала в LTE предполагается большая, но все же она имеет ограничения. Сетевые ресурсы базовой станции делятся между абонентами, и хотя есть ограничения для монополизации полосы отдельным пользователем, тем не менее атака на отказ в обслуживании сети вполне возможна. По мнению Алексея Лукацкого, исчезновение RNC привело к тому, что доступ к ядру сети LTE возможен непосредственно с базовой станции. Например, атаку, провоцирующую отказ мобильной сети, можно выполнить с помощью специального троянца, который активируется в определенной соте или географических координатах, либо хакер может перехватить контроль над отдельной базовой станцией и вывести ее из строя. «Угрозы начинаются не на канальном уровне LTE, а на более высоком уровне протокола TCP/IP со всеми его известными особенностями и применением злоумышленниками, –пояснил Голованов. – Тот же самый пресловутый вариант SYN Flood как форма проведения DoS-атаки будет работать и в сетях LTE».

Вторая угроза – вирусные атаки. Хотя таким атакам подвержены устройства, а не сеть, технология LTE увеличивает скорость распространения вредоносных программ, поскольку сам этот стандарт является высокоскоростным. «Проблемы начинаются при установке пользователями дополнительных прошивок или при получении полного доступа к мобильному устройству, когда при неверной конфигурации злоумышленникам становятся доступны все ресурсы телефона через тот же протокол SSH (Secure SHell), – предупредил Голованов. – Сейчас ограничения скорости при сканировании в сетях 3G не позволяют злоумышленникам находить потенциально уязвимые устройства. Ситуация изменится с повсеместным распространением LTE». К тому же плата за пользование услугами четвертого поколения вряд ли будет зависеть от объема трафика – тарифы будут либо безлимитными, либо с ограничением по полосе пропускания. Поэтому пользователи не смогут быстро заметить трафик, порождаемый вредоносными программами и встроенными в них сканерами уязвимостей. А значит, у разработчиков вирусов будет больше возможностей для монетизации своих мобильных разработок: от слежки за конкретным человеком до воровства одноразовых паролей в системах дистанционного банковского обслуживания.

Третья угроза – атаки на дополнительные сервисы. Собственно, LTE разрабатывалось не только для обеспечения доступа к Интернету мобильных пользователей, а скорее как платформа для внедрения новых услуг: видео, игровых и многих других. Эти сервисы также могут быть уязвимы для самых разнообразных атак – как из Интернета, так и из мобильной сети. Вполне возможно, что, атаковав один из сервисов, злоумышленники смогут внедрить в клиентские устройства опасные программы.

Угроза пользователям LTE может исходить и от сервисов двойного назначения. Мобильные операторы имеют так много ценной информации об абонентах, что рано или поздно захотят ее монетизировать. Типичным примером являются LBS-сервисы. С одной стороны, их можно использовать, например, для контроля за перемещением грузов, для определения местонахождения детей и для оповещения о чрезвычайных ситуациях, но с другой – их же можно использовать для незаконной слежки. С распространением интеллектуальных устройств число потенциально опасных сервисов будет только возрастать. Взлом такого сервиса позволит злоумышленникам получить доступ к ценной информации провайдера и построить новые схемы преступлений и незаконного получения денег.

Мы привели далеко не полный список новых угроз, связанных с появлением LTE. Есть также проблемы и с самим стандартом. Вот что говорит видный российский эксперт по ИБ Алексей Лукацкий: «Очень остро стоит задача взаимодействия с недоверенными (не LTE) сетями. Если трафик между пользовательским оборудованием и eNB шифруется (это требование стандарта) и угроза нарушения конфиденциальности становится неактуальной, то, например, взаимодействие eNB с радиоконтроллером сети 3G по умолчанию никак не защищено, а следовательно, это брешь для возможных атак со стороны злоумышленников. Как и отсутствие обязательной аутентификации между ядром сети и eNB, эту опцию оператор связи может как использовать, так и не задействовать в принципе, чтобы снизить свои издержки по развертыванию сети LTE».

Защита LTE

Разработчики мобильной технологии LTE все же позаботились о ее защите несколько больше, чем разработчики Интернета. Поэтому можно надеяться, что мобильная сеть будет более надежна и безопасна, чем Всемирная паутина. В LTE используется почти такая же модель безопасности, как и в ранних версиях мобильной связи. Хотя архитектура сети несколько изменилась, общие принципы защиты остались прежними. Если в предыдущих версиях мобильной сети за безопасность отвечал RNC, то теперь его нет, а защита возложена на базовые станции, которые стали более интеллектуальными. По сообщениям экспертов МТС (МТС – Мобильные телесистемы – оператор сотовой связи России), все функции защиты в LTE объединены стандартом и подразумевают защиту на нескольких уровнях. Предусмотрена защита на уровне доступа к сети, на уровнях сетевого и пользовательского доменов, на уровне приложений и уровне отображения и конфигураций.

Каждый из этих уровней предполагает аутентификацию и авторизацию всех устройств, чего нет в Интернете. Хотя каждое устройство в IP-сети имеет свой адрес, а часто еще и уникальный идентификатор MAC, его достаточно легко изменить и подделать. Однако технология LTE предусматривает использование не только IP-адреса, но и системы распространения ключей шифрования для всех устройств, подключенных к сети. В результате для всех взаимодействий в мобильной сети есть возможность безопасного обмена ключевой информацией и установления шифрованного канала связи между ними.

В LTE сохраняются и методы аутентификации пользователей по привязке к карте USIM, как в традиционной мобильной связи: пользователь может заблокировать доступ к телефону по PIN-коду. Василий Сахаров, руководитель отдела информационной безопасности компании «Демос», отмечает, что в LTE от GSM и UMTS наследуются схемы протокола аутентификаиции EAP, в которые добавлены новые алгоритмы, более длинные ключи и расширенная иерархия PKI. Предусмотрены и новые функциональные возможности для новых сценариев, включающих межмашинное взаимодействие (М2М) и однократную аутентификацию (SSO). Кроме того, предусмотрена защита от несанкционированных соединений поверх мультимедийной IP-сети IMS. Вполне возможно, что используемая в мобильной связи более жесткая система аутентификации позволит навести порядок и в Интернете.

Отправить статью в социальные сети, на печать, e-mail и в другие сервисы: