Создание системы электронных конкурсных торгов предполагает адекватную техническую реализацию правовых отношений между заказчиками и поставщиками товаров и услуг. При традиционном документообороте принимаемые сторонами обязательства и предоставляемые ими сведения подтверждаются завизированными бумажными документами. Однако ряд необходимых условий, например, конфиденциальность поданной в запечатанном конверте заявки, либо неотказуемость от неё к моменту подведения итогов конкурса, технически обеспечиваются исключительно добросовестностью организатора конкурса.

При переходе к электронному документообороту техническая реализация этих специфических моментов правовых отношений, помимо прочих, должна гарантировать выполнение (или по крайней мере существенно затруднить нарушение) сторонами предусмотренных условий.

Техническая реализация этих специфичных условий основана на использовании инфраструктуры открытого ключа (PKI).

Архитектура PKI

Защита информации в PKI (public key infrastructure) основана на методе асимметричного шифрования с использованием пары ключей: открытого и закрытого.

В асимметричном шифровании криптоалгоритмы составляют асимметричные пары. Если один из алгоритмов использует закрытый ключ, тогда парный ему алгоритм — соответствующий открытый ключ. Такие пары составляют алгоритмы собственно асимметричного шифрования (зашифровки и расшифровки), а также выработки и проверки электронной цифровой подписи (ЭЦП). Владелец закрытого ключа всегда применяет один алгоритм из пары, а все остальные, знающие только открытый ключ, — парный ему алгоритм.

ЭЦП — это реквизит электронного документа, вырабатываемый с помощью закрытого ключа и проверяемый с помощью соответствующего открытого ключа. Практически невозможно получить ЭЦП, не зная закрытого ключа, или изменить документ так, чтобы правильно выработанная ЭЦП осталась неизменной. Поэтому ЭЦП с высокой степенью достоверности свидетельствует, во-первых, о неизменности подписанного ей документа и, во-вторых, что выработавший ее субъект знает закрытый ключ. Неотказуемость от подписи основывается на том, что правильно подписать документ можно, только владея закрытым ключом.

Каждая криптосистема с открытым, ключом имеет собственный способ генерации ключевой пары и включает свой набор криптоалгоритмов. Не все асимметричные криптосистемы универсальны, т.е. реализуют как технологиюЭЦП,так и конфиденциальную передачу информации, но каждая из них обеспечивает аутентификацию (проверку подлинности) субъекта, которая сводится к доказательству владения им соответствующим закрытым ключом.

Приемы защиты на базе асимметричного шифрования.

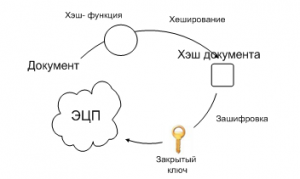

Рассмотрим принципиальную схему выработки и проверки ЭЦП с применением алгоритмов асимметричного шифрования. Для выработки ЭЦП подписываемый документ подвергается хэшированию (см. рис 1), а полученный хэш зашифровывается закрытым ключом.

Рис.1 Схема выработки ЭЦП при ассиметричном шифровании

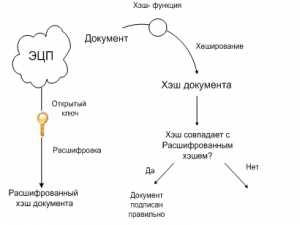

Хэширование применяется для сокращения объема шифруемой информации и повышения тем самым производительности. Хэш-функция, не будучи взаимно однозначным отображением, вырабатывается таким образом, чтобы было практически невозможно изменить документ, сохранив результат хэширования. По хэшу невозможно восстановить исходный документ, но это и не нужно, поскольку проверка ЭЦП заключается в сравнении расшифрованной открытым ключом ЭЦП с хэшем документа.

Совпадение с высокой степенью достоверности гарантирует, во-первых, неизменность документа (защиту от подделки), и, во-вторых, что его подписал владелец закрытого ключа. Схема проверки ЭЦП при ассиметричном шифровании изображена на рис. 2.

Рис.2 Схема проверки ЭЦП при ассиметричном шифровании

Аутентификация субъекта сводится к доказательству того, что он владеет закрытым ключом, соответствующим опубликованному открытому. В криптосистемах, поддерживающих технологию ЭЦП, доказательство владения заключается в том, что субъект подписывает своим закрытым ключом присланный ему запрос и посылает его обратно. Если при проверке оказалось, что запрос подписан правильно, то субъект действительно обладает соответствующим закрытым ключом. Асимметричные алгоритмы шифрования позволяют обеспечить конфиденциальность при передаче сообщения от одного субъекта другому. Для этого отправителю достаточно зашифровывать сообщение открытым ключом получателя. Поскольку расшифровать сообщение можно только зная соответствующий закрытый ключ, это гарантирует, что прочитать его не сможет никто, кроме получателя.

Далее в докладе рассматриваются практические аспекты организации электронной системы проведения конкурсных торгов с использованием технологии ASP.NET.

Артамонов В.А., Короткевич О.С.

Белорусский национальный технический университет

Минск, Республика Беларусь

Отправить статью в социальные сети, на печать, e-mail и в другие сервисы: