УДК 681.324

В. А. Артамонов, Е.В. Артамонова

ОБЩАЯ МЕТОДОЛОГИЯ ОЦЕНКИ БЕЗОПАСНОСТИ ПРОДУКТОВ ИСИСТЕМ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ

Общая модель оценки

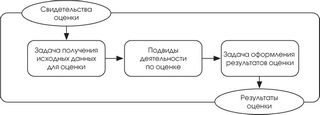

Процесс оценки состоит из получения исходных данных для оценки, самой оценки и задачи оформления результатов оценки. На рис.1 дается общее представление о взаимосвязи этих задач и подвидов деятельности по оценке.

Рис.1 Общая модель оценки

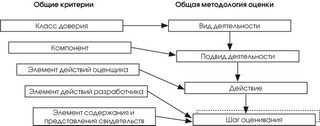

Подвиды деятельности по оценке варьируются в зависимости от того, оценивается профиль защиты (ПЗ) или сам объект оценки (ОО) [1]. Кроме того, при оценке ОО выбор подвидов деятельности зависит от специфицированных в задании по безопасности (ЗБ) функциональных [2] игарантийных требований (требований доверия)[3]. Между структурой “ Общих критериев”(ОК): класс - семейство - компонент - элемент и структурой “ Общей методологии оценки” (ОМО) [4]: вид деятельности - подвид деятельности - действие - шаг оценивания существует прямая взаимосвязь. На рис.2 представлено соответствие между такими конструкциями ОК, как классы, компоненты и элементы действий оценщика, и рассматриваемыми в ОМО видами деятельности, подвидами деятельности и действиями. Вместе с тем, некоторые шаги оценивания ОМО могут прямо следовать из требований ОК, содержащихся в элементах действий разработчика, содержания и представления свидетельств.

Рис.2 Соотношение структур ОК и ОМО

В ОМО термин "Вид деятельности" ("activity") используется для описания применения уровня гарантии (класса доверия) из части 3 ОК.

Для описания применения компонента доверия из части 3 ОК используется термин "Подвид деятельности" ("sub-activity"). Заметим, что семейства доверия прямо не рассматриваются в ОМО, поскольку при проведении оценки всегда используется только один компонент доверия из применяемого семейства. В свою очередь, с элементом действий оценщика из части 3 ОК связан термин "Действие" ("action"). Эти действия или сформулированы в явном виде как действия оценщика, или неявно следуют из действий разработчика (подразумеваемые действия оценщика) в рамках компонентов доверия из части 3 ОК.

Термин "Шаг оценивания" ("work unit") описывает неразделимый фрагмент работы по оценке. Каждое действие в ОМО включает один или несколько шагов оценивания, которые сгруппированы по элементам содержания и представления или действий разработчика соответствующего компонента из части 3 ОК. Шаги оценивания представлены в ОМО в том же порядке, что и элементы ОК, из которых они следуют. Шаги оценивания, в соответствии с [4] содержат обязательные действия, которые оценщик должен выполнить, чтобы прийти к заключению о возможности отнесения продукта или системы ИТ к тому или иному уровню гарантии (доверия) оценки.

Процесс оценки сервисов и механизмов информационной безопасности

Особенности выполнения количественных оценок

В настоящее время общеупотребительным подходом к построению критериев оценки безопасности ИТ является использование совокупности определенным образом упорядоченных качественных требований к функциональным механизмам обеспечения безопасности, их эффективности и доверия к реализации.

Качественные критерии применимы для оценки большей части механизмов обеспечения безопасности ИТ, а также оценки выполнения требований доверия к безопасности изделий ИТ. Несмотря на это, ОМО предусматривает возможность проведения, там где это применимо, количественных оценок с использованием соответствующих качественных показателей.

Чтобы корректно использовать количественный показатель, он должен иметь объективную интерпретацию, однозначную зависимость от отдельных аспектов безопасности. Поэтому количественные критерии целесообразно использовать для оценки таких механизмов безопасности, как парольная защита, контрольное суммирование и т.п.

Анализ стойкости функций безопасности, как пример выполнения количественных оценок

В ОК и ОМО применение количественных показателей предусматривается при анализе стойкости функций безопасности (СФБ) ОО, реализованных вероятностными и/или перестановочными механизмами.

В процессе анализа оценщик определяет минимальный потенциал нападения, требуемый нарушителю, чтобы осуществить нападение, и приходит к заключению относительно возможностей ОО противостоять нападению. В табл.1 представлены и далее описываются взаимосвязи между анализом СФБ и потенциалом нападения.

Стойкость функции безопасности и потенциал нападения

|

Уровень СФБ |

Адекватная защита от нарушителя с потенциалом нападения: |

Недостаточная защита от нарушителя с потенциалом нападения: |

|

высокая СФБ |

высоким |

Не применимо - успешное нападение за пределами практически возможного |

|

средняя СФБ |

умеренным |

высоким |

|

базовая СФБ |

низким |

умеренным |

Анализ стойкости функции безопасности ОО выполняется только для функций безопасности, реализуемых вероятностными или перестановочными механизмами, за исключением тех из них, которые основаны на криптографии. Более того, при анализе предполагается, что вероятностный или перестановочный механизм безопасности реализован безупречно и что функция безопасности используется при нападении с учетом ограничений ее проекта и реализации. Как показано в табл.1, уровень СФБ также отражает нападение, описанное в терминах потенциала нападения, для защиты от которого спроектирована функция безопасности.

Потенциал нападения является функцией от мотивации, компетентности и ресурсов нарушителя.

При анализе стойкости функции безопасности предполагается наличие уязвимости в механизмах реализации этой функции безопасности ОО. Чтобы нарушитель мог использовать уязвимость, ему необходимо ее сначала идентифицировать, а затем только использовать. Это разделение может показаться тривиальным, но является существенным.

В ходе анализа потенциала нападения, требуемого для использования уязвимости, необходимо учитывать следующие факторы:

1. При идентификации:

·время, затрачиваемое на идентификацию уязвимости;

·техническая компетентность специалиста;

·знание проекта и функционирования ОО;

·доступ к ОО;

·аппаратные средства/программное обеспечение ИТ или другое оборудование, требуемое для анализа.

2.При использовании:

·время, затрачиваемое на использование уязвимости;

·техническая компетентность специалиста;

·знание проекта и функционирования ОО;

·доступ к ОО;

·аппаратные средства/программное обеспечение ИТ или другое оборудование, требуемое для использования уязвимости.

Фактор "Время" − это время, обычно затрачиваемое нарушителем на непрерывной основе, чтобы идентифицировать или использовать уязвимость. Данный фактор может иметь следующие значения: "за минуты" (при нападении идентификация и использование уязвимости занимает менее получаса); "за часы" (менее чем за день); "за дни" (менее, чем за месяц) и "за месяцы" (нападение требует, по меньшей мере, месяца).

Фактор "Компетентность специалиста" относится к уровню общих знаний прикладной области или типа продукта (например, операционной системы, протоколов Интернета). Идентифицированными уровнями компетентности являются следующие:

1. "Эксперты" хорошо знакомы с основными алгоритмами, протоколами, аппаратными средствами, структурами и т.п., реализованными в типе продукта или системы,

а также с применяемыми принципами и концепциями безопасности;

2."Профессионалы" хорошо осведомлены в том, что касается режима безопасности продукта или системы данного типа;

3.Непрофессионалы" слабо осведомлены, по сравнению с экспертами или профессионалами, и не обладают специфической компетентностью.

Фактор "Знание ОО" указывает на определенный уровень знаний об ОО. Оно отличается от общей компетентности, хотя и связано с ней.

Идентифицированными уровнями знания ОО являются следующие:

1."Отсутствие информации" об ОО, кроме его назначения;

2."Общедоступная информация" об ОО

(например, полученная из руководства пользователя);

3."Чувствительная информация" об ОО

(например, сведения о внутреннем содержании проекта).

"Доступ к ОО" также является важным фактором и имеет отношение к фактору "Время". Идентификация или использование уязвимости могут требовать продолжительного доступа к ОО, что может увеличить вероятность обнаружения. Некоторые нападения могут требовать значительных автономных усилий и лишь краткого доступа к ОО для использования уязвимости. Доступ также может быть необходим непрерывный или в виде нескольких сеансов.

Фактор "Аппаратные средства/программное обеспечение ИТ или другое оборудование" указывает на оборудование, которое требуется для идентификации или использования уязвимости.

В качестве значений данного фактора рассматриваются следующие виды оборудования:

1. стандартное оборудование − это оборудование либо для идентификации уязвимости, либо для нападения, которое легко доступно нарушителю.

Это оборудование может быть частью самого ОО (например, отладчик в операционной системе) или может быть легко получено (например, программное обеспечение, загружаемое из Интернета);

2. специализированное оборудование не является общедоступным нарушителю, но может быть приобретено нарушителем без значительных усилий.

Оно может включать покупку небольшого количества оборудования (например, анализатора протоколов) или разработку более сложных сценариев и программ нападения;

3. заказное оборудование − это оборудование, которое либо может потребовать его специальной разработки (например, очень сложное программное обеспечение),

либо настолько специализированное, что его распространение контролируется и, возможно, даже ограничено, либо очень дорогое оборудование.

Использование сотен персональных компьютеров, связанных через Интернет, как правило, относится к этой категории.

В табл.2 значениям (диапазонам значений) рассмотренных факторов поставлены в соответствие числовые значения по двум аспектам:

идентификации уязвимости и использованию уязвимости.

Таблица 2

Вычисление потенциала нападения

|

Название фактора |

Диапазон |

Значение при идентификации уязвимости |

Значение при использовании уязвимости |

|

Затрачиваемое время |

< 0.5 часа |

0 |

0 |

|

═ |

< 1 день |

2 |

3 |

|

═ |

< 1 месяц |

3 |

5 |

|

═ |

> 1 месяц |

5 |

8 |

|

═ |

Не практично |

* |

* |

|

Компетентность |

Непрофессионал |

0 |

0 |

|

═ |

Профессионал |

2 |

2 |

|

═ |

Эксперт |

5 |

4 |

|

Знание ОО |

Отсутствие информации |

0 |

0 |

|

═ |

Общедоступная информация |

2 |

2 |

|

═ |

Чувствительная информация |

5 |

4 |

|

Доступ к ОО |

< 0.5 часа или не обнаруживаемый доступ |

0 |

0 |

|

═ |

< 1 день |

2 |

4 |

|

═ |

< 1 месяц |

3 |

6 |

|

═ |

> 1 месяц |

4 |

9 |

|

═ |

Не практично |

* |

* |

|

Оборуд ование |

Отсутствует |

0 |

0 |

|

═ |

Стандартное |

1 |

2 |

|

═ |

Специализированное |

3 |

4 |

|

═ |

Заказное |

5 |

6 |

|

* Означает, что нападение невозможно в пределах тех временных рамок, которые были бы приемлемы для нарушителя. Любое значение "*" указывает на противостояние нарушителю с высоким потенциалом нападения. |

|||

При определении потенциала нападения для данной уязвимости из каждого столбца (столбцы 3 и 4 табл.2) для каждого фактора следует выбрать определенное значение (10 значений).

При выборе значений должна учитываться предопределенная среда ОО. Выбранные 10 значений суммируются, давая итоговое значение. Это значение затем сверяется с табл.3 для определения рейтинга

уязвимости и соответственно по табл.3 −уровня СФБ. Полученный уровень стойкости функции безопасности говорит о том, нарушителю с каким потенциалом противостоит ОО.

Рейтинг уязвимостей

|

Диапазон значений |

ОО противостоит нарушителю с потенциалом нападения: |

|

< 10 |

Нет рейтинга |

|

10-17 |

Низкий |

|

18-24 |

Умеренный |

|

> 25 |

Высокий |

Когда значение фактора оказывается близким к границе диапазона, то оценщику следует подумать об использовании значения, усредняющего табличные данные. Например, если для использования уязвимости требуется доступ к ОО в течение одного часа или если доступ обнаруживается очень быстро, то для этого фактора может быть выбрано значение между 0 и 4.

Для конкретной уязвимости может возникнуть необходимость сделать несколько проходов (табл.2) для различных сценариев нападения (например, попеременно использовать разные значения компетентности в сочетании с определенными значениями факторов времени или оборудования). При этом ориентироваться нужно на наименьшее значение, полученное для этих проходов.

В случае уязвимости, которая уже идентифицирована и информация о которой общедоступна, значения "при идентификации уязвимости" нарушителем (столбец 3 табл. 2) следует выбирать, исходя из раскрытия этой уязвимости в общедоступных источниках, а не из начальной ее идентификации нарушителем.

Пример анализа стойкости функции безопасности

Рассмотрим пример анализа СФБ для гипотетического механизма цифрового пароля.

Информация, полученная из ЗБ и свидетельств проекта, показывает, что идентификация и аутентификация предоставляют основу для управления доступом к сетевым ресурсам с терминалов, расположенных далеко друг от друга. Управление физическим доступом и продолжительность сеанса к терминалам каким-либо эффективным способом не осуществляется.Система содержит ограничения на цифровые пароли, выбираемые пользователем. Эти исходные данные получены на основе анализа функциональных требований безопасности из ЗБ (рис.3).

Предполагается, что пароли состоят не менее чем из четырех символов, являющихся цифрами. Все цифры должны быть различны. Кроме того, запрещается использовать "явно неслучайные" пароли, представляющие собой последовательно возрастающие или убывающие совокупности цифр (1234, 8765 и т.п.), и не должны быть связаны каким-либо способом с конкретным пользователем, например, с датой рождения.

Число возможных значений цифровых паролей рассчитывается следующим образом:

Допуская самый плохой вариант сценария, когда пользователь выбирает число, состоящее только из четырех цифр, число перестановок цифрового пароля (предполагая, что каждая цифра уникальна) равно: 7*8*9*10 = 5040

Число возможных увеличивающихся рядов − семь, как и число убывающих рядов. После отбрасывания этих рядов число возможных значений цифровых паролей равно: 5040 -14 = 5026

Основываясь на дополнительной информации (рис.3) в механизме цифрового пароля спроектирована характеристика блокировки терминала. После шестой подряд неудачной попытки аутентификации терминал блокируется на один час. Счетчик неудачной аутентификации сбрасывается через пять минут; таким образом, нарушитель в лучшем случае может осуществить пять попыток ввода цифрового пароля каждые пять минут или 60 вводов цифрового пароля в час.

В среднем нарушитель должен был бы ввести 2513 цифровых комбинаций до ввода правильного цифрового пароля. Как результат, в среднем, успешное нападение произошло бы чуть меньше, чем за 2513 мин / (60 мин/час) ~ 42 часа. Значения факторов при идентификации следует выбирать, минимальными из каждой категории (все 0), так как существование уязвимости в рассматриваемой функции очевидно.

Основываясь на приведенных выше вычислениях, для непрофессионала является возможным нанести поражение механизму в пределах дней (при получении доступа к ОО) без использования какого-либо оборудования и без знания ОО, что в соответствии с таблицей 2 (для использования уязвимостей) дает значение 11.

|

1. Ограничения на цифровые пароли: FIA_SOS.1Верификация секретов FIA_SOS.1.1ФБО должны предоставить механизм для верификации того, что пароли отвечают следующей метрике качества: - цифровой пароль должен быть не менее четырёх и не более шести цифр; - последовательные числовые ряды типа (7,6,5,4, 3, 2,1) не допускаются; - повторение цифр не допускается (каждаяцифра должна быть уникальной). 2. Характеристики блокировки терминала: FIA_AFL.1(1.1)Обработка отказов аутентификации FIA_AFL.1.1ФБО должна обнаруживать, когда произойдёт (очередная) неуспешная попытка аутентификации ( для данного терминала с момента последней попытки аутентификации или сброса счётчика неудачной аутентификации). FIA_AFL.1.2При обнаружениинеуспешной попытки аутентификации ФБО должны увеличить значение счётчика неудачной аутентификации на единицу. При этом сброс (обнуление) счётчика осуществляется через пять минут. FIA_AFL.1(2)Обработка отказов аутентификации FIA_AFL.1.1ФБО должна обнаруживать, когда произойдёт (шесть) неуспешных попыток аутентификации (для данного терминала с момента последней попыткиили с момента последнего сброса счётчика неудачной аутентификации). FIA_AFL.1.2При достижении счётчиком неуспешных попыток аутентификации, определённого в элементе FIA_AFL.1.1, ФБО должны выполнить блокирование терминала на один час.

|

Рис.3 Функциональные требования безопасности как источник для расчета стойкости функции безопасности

Получив результирующую сумму − 11, потенциал нападения, требуемый для осуществления успешной атаки, определяется, по меньшей мере, как низкий.

Поскольку механизм цифрового пароля является стойким к нарушителю с низким потенциалом, то этот механизм цифрового пароля соответствует уровню "базовая СФБ" (табл.1).

Заключение

Универсальность ОМО заключается в принципах, заложенных в ее создание:

- Объективность − результаты оценки основываются на фактических свидетельствах и не зависят от личного мнения оценщика;

- Беспристрастность − результаты оценки являются непредубежденными, когда требуется субъективное суждение;

- Воспроизводимость − действия оценщика, выполняемые с использованием одной и той же совокупности поставок для оценки, всегда приводят к одним и тем же результатам;

- Корректность − действия оценщика обеспечивают точную техническую оценку;

- Достаточность − каждый вид деятельности по оценке осуществляется до уровня, необходимого для удовлетворения всех заданных требований доверия;

- Приемлемость − каждое действие оценщика способствует повышению доверия, по меньшей мере, пропорционально затраченным усилиям.

Литература

1.ГОСТ Р ИСО/МЭК 15408-1-2002. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 1: Введение и общая модель.

2. ГОСТ Р ИСО/МЭК 15408-2-2002. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 2: Функциональные требования безопасности.

3. ГОСТ Р ИСО/МЭК 15408-3-2002. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 3: Требования доверия к безопасности.

4. ГОСТ Р ИСО/МЭК 18045-2007. Методы и средства обеспечения безопасности. Методологияоценки безопасности информационных технологий.

МНОО «МАИТ», г.Минск

Полный текст статьи PDF закачать:

Отправить статью в социальные сети, на печать, e-mail и в другие сервисы: