УДК 681.3

Е.В. Артамонова

ПРОГРАММНО-ТЕХНИЧЕСКИЕ МЕТОДЫ АНОНИМИЗАЦИИ В СЕТИ ИНТЕРНЕТ

Введение

В последнее время наметилась тенденция по ограничению приватности в сети Интернет. Это связано с ограничениями, которое налагает на пользователя государственное регулирование сети Интернет. Государственное регулирование Интернет существует во многих странах (Китай, Россия, Беларусь и т.д.) Отметим также, что целый ряд крупных он-лайн сервисов собирает информацию о пользователях для использования в коммерческих целях (показ таргетированной Интернет-рекламы, предложения он-лайн покупок и т.д.). Крупные спец. службы собирают информацию о наиболее широком круге пользователей сети и хранят ее для использования в собственных целях. Это стало известно благодаря «разоблачениям Э. Сноудена». Хакерские группировки и компьютерные злоумышленники тоже собирают данные про пользователей сети, с целью получить доступ к информационным и финансовым активам (кредитным картам, системам он-лайн платежей, электронным кошелькам граждан и т.д.). В сфере бизнеса сбор информации о субъекте предпринимательской деятельности ведется специалистами по конкурентной разведке (КР). Как защититься от «тотального контроля» и «слежки» в сети? Как сохранить свою приватность и конфиденциальность информационных активов? Перечислим и опишем несколько популярных программно-технических методов для сохранения приватности в сети Интернет:

1. Анонимайзеры

Самый простой способ анонимизации своей деятельности в сети – воспользоваться услугами сайтов-анонимайзеров. Для того, чтобы получить доступ к заблокированному Интернет-сайту, достаточно ввести адрес сайта на одном из таких сервисов. Основной недостаток этого способа заключается в том, что эти сервисы для анонимизации, достаточно медленно работают и не подходят для удобного серфинга.

Рис. 1. Анонимайзер hidemyass.com

Пример такого сервиса – это hidemyass.com - анонимный серфинг в сети. Также существуют специальные плагины для браузеров, которые позволяют осуществлять серфинг в сети через анонимайзер, например, в браузере Opera аналогичный плагин уже встроен и включается он простым нажатием на кнопку "Opera Turbo".

2. Прокси-сервера

Следующий простой способ для сохранения своей приватности в сети - это прокси-сервера. Прокси-сервера – это специальные компьютеры, на которых установлено специализированное программное обеспечение, позволяющее принимать запросы на соединение с различными сайтами. При установлении соединения с прокси-сервером компьютер обычного пользователя "как бы перепоручает" такому серверу соединиться с определенным сайтом. В таком случае браузер работает в обычном режиме. А вот для использования прокси-сервера необходимо прописать его IP адрес в настройках используемого Вами браузера. Списки бесплатных прокси-серверов можно легко найти в поисковых машинах, но найденное Вами, увы, не всегда работает быстро и качественно, либо зачастую не работает вообще.

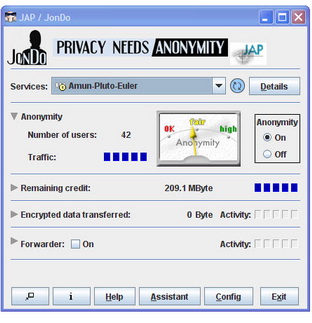

А еще существуют сервисы, которые помогают подключаться к таким серверам или даже целым цепочкам (каскадам) прокси-серверов. Один из них - это проект JAP.

Рис. 2. Проект JAP

К сожалению, эти два метода не являются надежными. Скажем, что это самые простые методы для обеспечения Вашей приватности в сети.

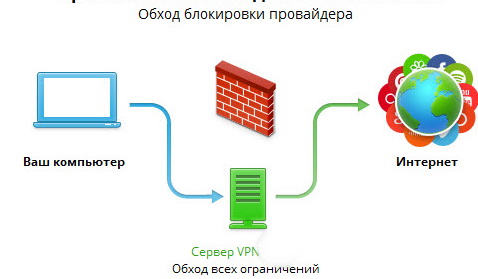

3. VPN (англ. Virtual Private Network — виртуальная частная сеть)

VPN — это обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет). Несмотря на то, что коммуникации осуществляются по сетям с меньшим неизвестным уровнем доверия (например, по публичным сетям), уровень доверия к построенной логической сети не зависит от уровня доверия к базовым сетям благодаря использованию средств криптографии (шифрования, аутентификации, инфраструктуры открытых ключей, средств для защиты от повторов и изменений передаваемых по логической сети сообщений).

В зависимости от применяемых протоколов и назначения, VPN может обеспечивать соединения трёх видов:

узел-узел, узел-сеть и сеть-сеть.

VPN-туннель – это виртуальное зашифрованное стойким алгоритмом соединение. Наглядно, его можно представить в виде непрозрачной трубы, а еще лучше этакого тоннеля, один конец которого упирается в компьютер рядового пользователя, а второй в специализированный сервер, находящийся, как правило, в другой стране.

Рис. 3. Схема работы VPN

Современные виды VPN подключения:

- PPTP (англ. Point-to-point tunneling protocol)

- OpenVPN

- L2TP (англ. Layer 2 Tunneling Protocol)

PPTP ( Point-to-point tunneling protocol) - это такой туннельный протокол типа "точка-точка", который позволяет компьютеру пользователя устанавливать защищённое соединение с сервером за счёт создания специального туннеля в стандартной, незащищённой сети. Этот протокол (PPTP) стал известен, потому что, это первый VPN - протокол, который поддержала корпорация Microsoft. Все версии Windows, начиная с Windows 95 OSR2, уже включают в свой состав PPTP-клиент. Это самый известный и простой в настройке вариант подключения к VPN-сервису. Но, как говорится, есть здесь и отрицательный момент: многие интернет провайдеры блокируют работу PPTP подключений.

OpenVPN - это свободная реализация технологии Виртуальной Частной Сети (VPN) с открытым исходным кодом для создания зашифрованных каналов вида "точка-точка" или сервер-клиенты между компьютерами. Она может устанавливать соединения между компьютерами, которые находятся за NAT-firewall без необходимости изменения его настроек. Но использование, этой технологии - потребует от Вас установки дополнительного программного обеспечения для всех операционных систем.

L2TP (Layer 2 Tunneling Protocol) - это сетевой протокол туннелирования канального уровня, сочетающий в себе протокол L2F (layer 2 Forwarding), разработанный компанией Cisco, и протокол корпорацией Microsoft. Позволяет создавать VPN с заданными приоритетами доступа, однако не содержит в себе средств шифрования и механизмов аутентификации (для создания защищённой VPN его используют совместно с IPSec). По отзывам экспертов, является наиболее защищенным вариантом VPN подключения, несмотря на трудность его настройки.

4. Распределенная анонимная сеть Tor

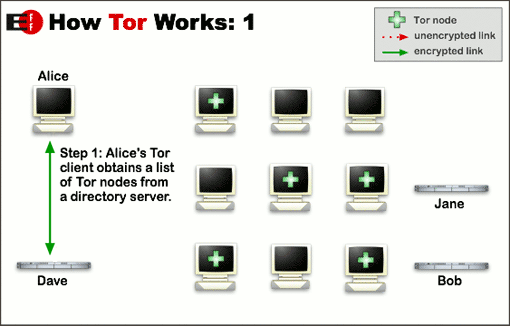

Tor — это свободное программное обеспечение для анонимизации трафика. Открытый исходный код Tor’а проверяется многими людьми со всего мира, что обеспечивает своевременное выявление дефектов и невозможность тайного встраивания в него «чёрного хода» для государственных служб или кого-либо еще.

Tor обеспечивает надежную и бесплатную анонимизацию, защищая пользователя от слежки, как за посетителями определенного сайта, так и за всей активностью самого пользователя. Когда пользователь передаёт данные, программа Tor скрывает и настоящий пункт их назначения и сами данные, перебрасывая данные в зашифрованном виде через цепочку промежуточных узлов сети.

Работа Tor’а основана на взаимодействии многих серверов сети Tor, каждый из которых предоставляет часть пропускной способности своего интернет-подключения для нужд сети. Этот принцип работы близок к принципу работы пиринговых сетей. Любой пользователь может быть сервером, отдавая часть пропускной способности для развития анонимной сети, и тем самым улучшая свою собственную анонимность. Для этого пользователю необходимо настроить свое программное обеспечение Tor, как серверную часть.

Tor случайным образом выбирает несколько серверов из всех доступных (список которых он периодически скачивает с центрального сервера-директории) и строит «тоннель», проходящий через эти промежуточные точки. Ваш трафик будет пропускаться через этот тоннель; у него есть вход — приложение Tor на вашей машине и выход — последний из случайно выбранных для этого тоннеля серверов сети Tor.

Несмотря на высокую степень анонимизации у сети Tor есть и существенные недостатки:

а) Основной недостаток сети Tor - очень медленная работа, действительно, изначально, чтобы работать с сетью Tor эффективно, у Вас должен быть очень высокоскоростной Интернет, да и то через некоторые цепочки анонимных серверов соединение с сайтами осуществляется очень долго.

б) Tor - свободное программное обеспечение, развивается проект энтузиастами своего дела, в связи с чем, есть целый ряд моментов, которые пока у этого сервиса не доработаны.

Рис. 4. Принцип работы сети Tor

5. Проект I2P

I2P - это анонимизирующая сеть, предоставляющая приложениям простой программный интерфейс для защищенной коммуникации. Все передаваемые данные зашифрованы в несколько слоев, а сеть одновременно децентрализованная и динамическая, без использования элементов которым бы требовалось заочно доверять.

Существует множество приложений работающих через I2P, включая почтовые клиенты, P2P-клиенты, IRC-клиенты и прочее. Проект I2P был начат в 2003 году.

I2P — это попытка создать защищенную децентрализованную анонимную сеть с малым временем отклика и свойствами автономности, отказоустойчивости и масштабируемости. Все аспекты сети доступны в виде исходного кода и бесплатны. Это одновременно и позволяет пользователям убедиться, что программное обеспечение делает именно то, что заявлено, и облегчает сторонним разработчикам возможность совершенствовать защиту сети.

Децентрализованность, шифрование и анонимность. Вот на каких принципах построена I2P.

Как и подобает любой анонимной сети, I2P децентрализована. В сети нет DNS, вместо них используют так называемые адресные книги, которые постоянно автоматически обновляются у всех клиентов от других клиентов. В них идет сопоставление названия сайта или другого ресурса, известного как «http://имя_сайта.i2p», с его фактическим адресом (открытым криптографическим ключом). Вместо IP адресов, во всей сети используются открытые криптографические ключи, которые не имеют абсолютно никакой логической связи с реальными компьютерами. Даже зная эти ключи, невозможно не только определить местоположение пользователей, но и местоположение серверов. Именно поэтому I2P нельзя отключить, отфильтровать или заблокировать.

Литература

1.Сайт проекта Tor. [Электронный ресурс] – Режим доступа:

2. Сайт проекта i2p. [Электронный ресурс] – Режим доступа:

3. Е.В. Артамонова. Введение в анонимный Интернет – для чего нужна приватность? [Электронный ресурс] – Режим доступа: http://itzashita.ru/bezop-internet/vvedenie-v-anonimnyiy-internet-dlya-chego-nuzhna-privatnost.html

МНОО «МАИТ», г. Минск

Отправить статью в социальные сети, на печать, e-mail и в другие сервисы: