СОДЕРЖАНИЕ

ISO/IEC 27001 и система управления информационной безопасностью

Этапы создания СУИБ

Принятие решения о создании СУИБ

Подготовка к созданию СУИБ

Анализ рисков

Разработка политик и процедур СУИБ

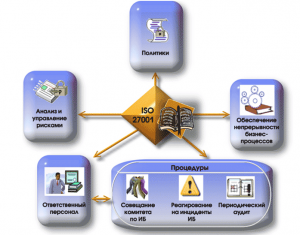

Рис.1 Процессный подход в рамках СУИБ

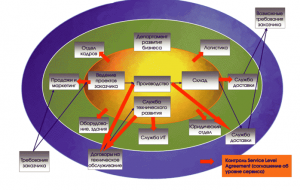

Рис. 2 Комплексная система управления информационной безопасностью

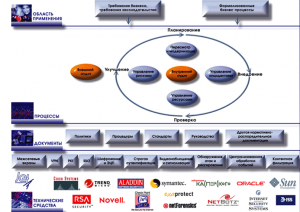

Рис.3 Место СУИБ в общей системе менеджмента организации

Этапы создания СУИБ

В рамках работ по созданию СУИБ можно выделить следующие основные этапы:

- Принятие решения о создании СУИБ.

- Подготовка к созданию СУИБ.

- Анализ рисков.

- Разработка политик и процедур СУИБ.

- Внедрение СУИБ в эксплуатацию.

Нормативно-методическое обеспечение

Ниже приведены стандарты и методики, которыми следует руководствоваться:

- ISO/IEC 27000 — Словарь и определения.

- ISO/IEC 27001:2005.

- ISO/IEC 27002. Сейчас: ISO/IEC 17799:2005. Дата выхода — 2007 год.

- ISO/IEC 27003. Руководство по внедрению СМИБ. Дата выхода — 2008 год.

- ISO/IEC 27004. Метрики ИБ. Дата выхода неизвестна.

- ISO/IEC 27005. Сейчас: BS 7799-3:2006 — Руководство по менеджменту рисков ИБ.

- ISO/IEC 27006. "Guidelines for information and communications technology disaster recovery services". Сейчас: SS507:2004 — Singapore Standards for Business Continuity/Disaster Recovery (BC/DR) Service Providers. Дата выхода неизвестна.

- ISO/IEC Guide 73:2002, Risk management — Vocabulary — Guidelines for use in standards.

- ISO/IEC 13335-1:2004, Information technology — Security techniques — Management of information and communications technology security — Part 1: Concepts and models for information and communications technology security managment.

- ISO/IEC TR 18044 Information technology — Security techniques — Information security incident management.

- ISO/IEC 19011:2002 Guidelines for quality and / or environmental management systems auditing.

- Серия методик Британского института стандартов по созданию СУИБ (ранее: документы серии PD 3000).

Выбор области деятельности организации, которая будет охвачена СУИБ:

- деятельность и услуги, предоставляемые организацией своим партнерам и клиентам;

- целевая информация, безопасность которой должна быть обеспечена;

- бизнес-процессы, обеспечивающие обработку целевой информации;

- подразделения и сотрудники организации, задействованные в данных бизнес-процессах;

- программно-технические средства, обеспечивающие функционирование данных бизнес-процессов;

- территориальные площадки компании, в рамках которых происходят сбор, обработка и передача целевой информации.

Рис.4. Пример области деятельности

Анализ рисков

В процессе анализа рисков проводятся следующие работы:

- идентификация всех активов в рамках выбранной области деятельности;

- определение ценности идентифицированных активов;

- идентификация угроз и уязвимостей для идентифицированных активов;

- оценка рисков для возможных случаев успешной реализации угроз информационной безопасности в отношении идентифицированных активов;

- выбор критериев принятия рисков;

- подготовка плана обработки рисков.

Идентификация и определение ценности активов

Рисунок 5. Идентификация активов в бизнес-процессах

В терминах Стандарта под активами понимаются:

- информационные входные данные;

- информационные выходные данные;

- информационные записи;

- ресурсы: люди, инфраструктура, оборудование, программное обеспечение, инструменты, услуги.

Анализ рисков

Типичными недостатками методик являются:

- стандартный набор угроз и уязвимостей, который зачастую невозможно изменить;

- принятие в качестве активов только программно-технических и информационных ресурсов — без рассмотрения человеческих ресурсов, сервисов и других важных ресурсов;

- общая сложность методики с точки зрения ее устойчивого и повторяющегося использования.

Высшее руководство компании использует данные критерии, принимая решения относительно принятия контрмер для противодействия выявленным рискам. Если выявленный риск не превышает установленного уровня, он является приемлемым, и дальнейшие мероприятия по его обработке не проводятся. В случае же, когда выявленный риск превышает приемлемый уровень критичности угрозы, высшее руководство должно принять одно из следующих возможных решений:

- снижение риска до приемлемого уровня посредством применения соответствующих контрмер;

- принятие риска;

- избежание риска;

- перевод риска в другую область, например, посредством его страхования.

Реализация плана обработки рисков

В соответствии с принятыми решениями формируется план обработки рисков. Данный документ содержит перечень первоочередных мероприятий по снижению уровней рисков, а также цели и средства управления, направленные на снижение рисков, с указанием:

- лиц, ответственных за реализацию данных мероприятий и средств;

- сроков реализации мероприятий и приоритетов их выполнения;

- ресурсов для реализации таких мероприятий;

- уровней остаточных рисков после внедрения мероприятий и средств управления.

Разработка политик и процедур СУИБ

На данном этапе разрабатываются документы, явно указанные в Стандарте, а также те, необходимость реализации которых вытекает из результатов анализа рисков и из собственных требований компании к защите информации. Обычно сюда входят следующие основные политики и процедуры:

- область деятельности СУИБ;

- политика СУИБ;

- подполитики по основным механизмам обеспечения информационной безопасности, применимым к выбранной области деятельности, охватываемой СУИБ, такие как:

- политика антивирусной защиты;

- политика предоставления доступа к информационным ресурсам;

- политика использования средств криптографической защиты;

- другие политики;

- процедуры СУИБ:

- управление документацией;

- управления записями;

- внутренние аудиты;

- корректирующие действия;

- предупреждающие действия;

- управление инцидентами;

- анализ функционирования СУИБ руководством организации;

- оценка эффективности механизмов управления СУИБ;

- другие процедуры и инструкции.

Разрабатываемые политики и процедуры должны охватывать следующие ключевые процессы СУИБ:

- управление рисками;

- управление инцидентами;

- управление эффективностью системы;

- управление персоналом;

- управление документацией и записями системы управления ИБ;

- пересмотр и модернизация системы;

- управление непрерывностью бизнеса и восстановления после прерываний.

Внедрение СУИБ в эксплуатацию

Датой ввода СУИБ в эксплуатацию является дата утверждения высшим руководством компании положения о применимости средств управления. Данный документ является публичным и декларирует цели и средства, выбранные организацией для управления рисками. Положение включает:

- средства управления и контроля, выбранные на этапе обработки рисков ;

- существующие в организации средства управления и контроля;

- средства, обеспечивающие выполнение требований законодательства и требований регулирующих организаций;

- средства, обеспечивающие выполнение требований заказчиков;

- средства, обеспечивающие выполнение общекорпоративных требований;

- любые другие соответствующие средства управления и контроля.

Рис. 6 Основные механизмы СУИБ

Подготовка к сертификационному аудиту

На данном этапе, как и на начальном, организации рекомендуется пройти предварительный аудит, который поможет оценить готовность к сертификационному аудиту. Предварительный аудит обычно проводится тем же органом по сертификации, в котором предполагается прохождение сертификационного аудита.

По результатам предварительного аудита орган по сертификации составляет отчет, в нем отмечаются все положительные стороны созданной СУИБ, выявленные несоответствия и рекомендации по их устранению.

Для проведения сертификационного аудита рекомендуется, чтобы СУИБ компании функционировала от трех до шести месяцев. Это минимальный период, необходимый для первичного выполнения внутренних аудитов и анализа СУИБ со стороны руководства, а также для формирования записей по результатам выполнения всех процедур СУИБ, которые анализируются в ходе сертификационного аудита.

Результатом данного этапа является СУИБ организации, готовая к прохождению сертификационного аудита.

Заключение

Рассмотрев основные этапы создания СУИБ, отметим, что этот процесс достаточно сложен и длителен. Очевидно, что работы по разработке и внедрению системы не могут увенчаться успехом без ярко выраженной приверженности высшего руководства компании к созданию СУИБ. Наличие такой приверженности поможет создать эффективную и реально работающую систему.

Усилия, затраченные на создание системы управления информационной безопасностью, позволят организации выйти на новый уровень отношений с клиентами, партнерами, акционерами, продемонстрировать надежность компании и предоставят возможность успешной конкуренции с ведущими компаниями на международном рынке.

Отправить статью в социальные сети, на печать, e-mail и в другие сервисы: