Предварительно ознакомьтесь с нашими предыдущими публикациями на эту тему:

Предварительно ознакомьтесь с нашими предыдущими публикациями на эту тему:

Вредоносный код на сайте, что же делать? Часть 1.

Вредоносный код на сайте, что же делать? Часть 2.

Продолжение темы:

Вредоносный код на сайте, а кто за кулисами? Часть 4.

Вредоносный код на сайте: теперь и в режиме он-лайн. Часть 5.

Немало времени прошло с момента выхода наших предыдущих публикаций на тему вредоносного кода на сайте... "Немало воды утекло"... А также за это время недобросовестные веб-мастера изобрели все более изощренные методы "закладывания вредоносных ссылок" в исходный код Вашего сайта.

В первой части нашей статьи мы уже затрагивали тему о скрытых ссылках в шаблонах оформления (темах) популярного в народе движка WordPress.

Мы рассказали Вам о том, как их найти и обезвредить, посоветовали пользоваться плагином ТАС (Theme Authenticity Checker) для оперативного обнаружения этих ненужных Вам вредоносных вложений, также осветили методы их грамотного удаления.

Но, увы, это далеко не все... Изощренная фантазия разработчиков ГС (говносайтов) и их патологическая жадность не знает границ... Так как в сети стали распространяться полезные материалы о вредоносных вложениях в шаблонах (подобные нашим первым двум статьям), владельцы блогов и сайтов (особенно новички) сильно повысили свою компьютерную грамотность - пользуются плагином ТАС, знают где и как "спрятаны" вредоносные ссылки, могут их сами удалить.

Поэтому, старые методы "закладки вредоносов", увы, уже не работают:)

Не так давно мы взяли "на пробу" несколько бесплатных шаблонов для Вордпресс и ... обнаружили, что теперь злоумышленники пользуются методом шифрования кода. Т.е., ставят свои "спамные ссылки", как и ранее в файлах Вордпресс тем (functions.php, header.php, sidebar.php и footer.php), но и это еще не все!!! Эти спамеры пишут код (обычно в файле functions.php), который зашифрован методом base64_decode и который по сути контролирует наличие спамных ссылок в остальных файлах темы. Это значит, что если Вы удалили вредоносные ссылки - то Ваша тема, а то и весь Ваш сайт - увы, не работает.

Что делать в таком случае? Покажем Вам на примере как раскодировать и проанализировать такой код.

Вы можете посмотреть видео, которое выложено на нашем канале : (на видео заснят весь процесс раскодирования вредоносного кода)

Теперь изложим поэтапно весь алгоритм работы:

Для всех наших экспериментов пользуемся копией нашего сайта на локальном веб-сервере (на компьютере должен быть установлен или аналогичный локальный сервер), также для редактирования файлов тем можно воспользоваться пакетом Adobe Dreamweaver или редактором Notepad++

Можно, конечно же, отредактировать файлы тем прямо в административной панели WordPress (если у вас установлена свежая версия WordPress, например 3.4.2), но удобнее все же пользоваться сторонними продуктами.

1. Вспоминаем первую часть нашей статьи и устанавливаем в админку Вордпресс , если он конечно же у Вас еще не установлен...

2. Закачиваем на любых сайтах, предлагающих бесплатно темы для WordPress несколько шаблонов на проверку и записываем их в папку

wp-content/themes/

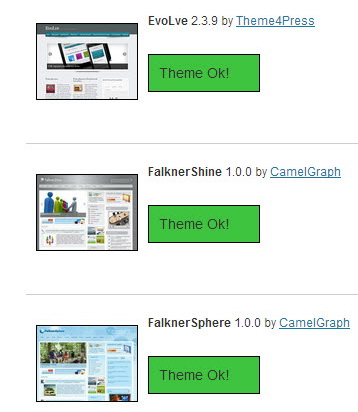

3. Смотрим, что нам показывает плагин ТАС (Theme Authenticity Checker), относительно "чистоты" закачанных нами тем, "чистые" темы (без спамных ссылок) выглядят так, как на рис. ниже:

4. Но "чистые" темы в данном случае нас не интересуют (хотя для начинающих веб-мастеров они "то что доктор прописал"), нас интересуют темы с зашифрованным кодом. Например, тема Marena, плагин ТАС сразу нас оповещает о наличии в ней не только статических рекламных ссылок, но и закодированного кода в файле functions.php.

5. Делаем две рабочие папки на компьютере с копиями этой темы (одну сохраним как есть, а вдруг мы что-то напортачим с кодом и вообще испортим шаблон...), а с файлами второй папки ведем нашу работу.

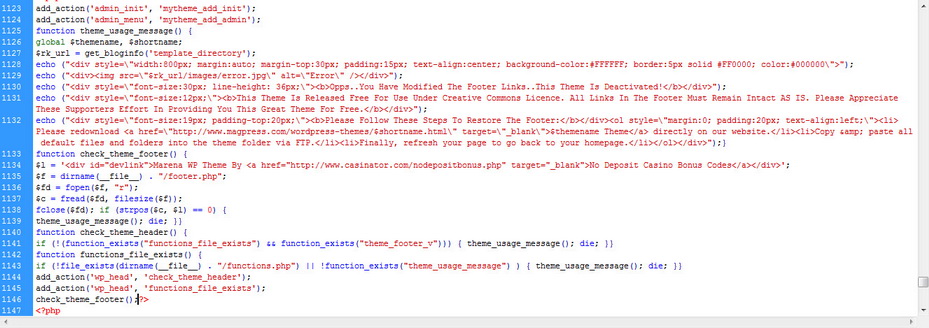

6. Открываем файл functions.php в пакете Adobe Dreamweaver и находим строчку с закодированным кодом. Определяем тип кодировки eval(base64_decode(‘…. набор символов ….’));

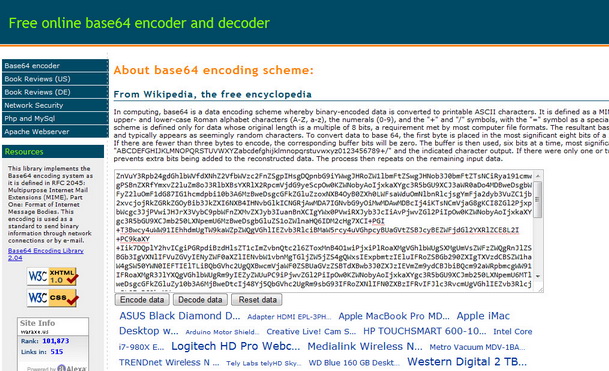

7. Выходим на сайт

Затем аккуратно копируем закодированный код, который находится в кавычках, в форму и дальше жмем на кнопку "Decode data"

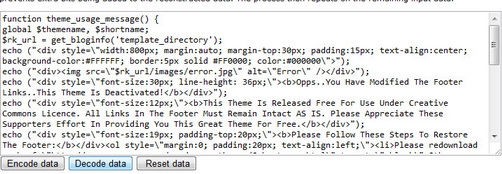

8. Ура! Код расшифрован, см. в окошке формы:

9. Копируем расшифрованный код и вставляем его вместо всей этой конструкции eval(base64_decode(‘…. набор символов ….’)) в файле functions.php. Сохраняем файл.

10. Затем тщательно анализируем расшифрованный кусок кода и понимаем, что он служит для контроля за показом спамных статических ссылок в файлах functions.php, sidebar.php и footer.php

Т.е. если мы просто удалим эти несколько спамных ссылок, но не отключим предварительно расшифрованный нами код - то тема будет не рабочая, а может и сайт перестанет работать...

Стоит ли "овчинка выделки" - решать Вам. Если сможете отключить данный код и грамотно удалить все спамные ссылки и при этом сохранить работоспособность темы и сайта - то "флаг Вам в руки..."

Если нет, то лучше сразу взять другую тему для WordPress.

Еще хочется упомянуть второй способ шифрования кода в темах:

eval(gzinflate(base64_decode((‘…. набор символов ….’)));

Если встретили этот тип кодировки, то обращайтесь на

В данном случае в форму нужно добавлять всю строку полностью начиная с eval(gzinflate…

Ну вот и все на сегодня про вредоносный код на сайте.

Для тех, кто имеет свой сайт на движке WordPress эта информация принесет большую пользу.

Вам решать, какими темами для Вордпресс пользоваться:

бесплатными, платными премиум-шаблонами, разработанными под заказ индивидуальными шаблонами и т.д.

Главное, ни коем случае не допускайте использование в шаблонах и файлах движка вредоносных ссылок и вложений, в том числе закодированного кода.

Думаю, что информация будет полезна и пользователям других CMS, а не только WordPress.

Так как закодированный код сейчас встретить можно не редко.

Теперь еще раз о жадных веб-мастерах ГС, которые всеми этими темными делишками занимаются...

Не оправдывает их никак тот момент, что они предоставляют Вам бесплатно тему оформления, взамен на показ спамных ссылок. Это "кота в мешке" они Вам бесплатно представляют:(

Ставьте свой копирайт открыто, ребята, или продавайте темы. Так честнее будет... Наказывают поисковики то не вас, а нормальных владельцев сайтов.

Да и поисковикам следует призадуматься, кого "банить" в первую очередь - нормальный сайт или вот этих "наглых веб-мошейников" с целыми сетками ГС...

Вот на этой ноте и хочется распрощаться с Вами, а также и с этой тематикой о вредоносном коде... Но увы, Интернет-злоумышленники никак не дадут нам с Вами расслабиться, так что поводы для размышлений у нас еще найдутся.

Ваш покорный слуга, Сисадмин.

Изучите также наши предыдущие публикации на эту тему:

Вредоносный код на сайте, что же делать? Часть 1.

Вредоносный код на сайте, что же делать? Часть 2.

Продолжение темы:

Вредоносный код на сайте, а кто за кулисами? Часть 4.

Вредоносный код на сайте: теперь и в режиме он-лайн. Часть 5.

Отправить статью в социальные сети, на печать, e-mail и в другие сервисы: