УДК 683.1

Г.Г. Маньшин, В. А. Артамонов, Е.В. Артамонова

10 технологий информационной безопасности и конфиденциальности персональных данных

Почти 60% взрослого населения США недавно выяснили, что их личные данные, номера социального страхования, даты рождения, адреса, номера водительских удостоверений и другие персональные данные (ПДн) могут находиться в руках преступников. Раскрытие данного факта было получено от Equifax, название компании, которое они до этого вероятно не знали и, конечно, никогда не доверяли заботу о своих личным данных этой компании. Такая же картина наблюдается и в странах ЕС, СНГ, дальнего и ближнего зарубежья.

Так, согласно отчёта аналитического центра российской компании InfoWatch за 2017 год 86% утечек были связаны с компрометацией персональных данных и платежной информации. Всего за исследуемый период 2017 года было скомпрометировано более 13,3 млрд записей - в четыре раза больше, чем годом ранее. В 2017 году зафиксировано 39 «мега-утечек», в результате каждой из которых «утекло» не менее 10 млн записей. Совокупно на такие утечки пришлось 98,6% всех скомпрометированных записей. Число «мега-утечек» к данным 2016 года сократилось на 12%, однако «мощность» (объем записей в расчете на одну утечку) «мега-утечек» увеличилась почти в 5 раз и составила 336 млн записей на утечку. В 53% случаев виновными в утечке информации оказывались сотрудники, в 2,2% случаев — высшие руководители организаций.

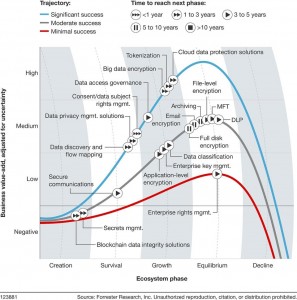

Новое правило Европейского союза (ЕC) по защите персональных данных под наименованием General Data Protection Regulation (GDPR) вступило в силу в 2018 году и призвано для усиления и унификация защиты данных как для отдельных лиц, так и для корпоративных клиентов, что позволит им контролировать и управлять своими персональными данными. В русской транскрипции это правило известно под аббревиатурой ВВП (заранее просим не идентифицировать с инициалами Российского Президента). Поскольку это правило также регулирует экспорт персональных данных за пределы ЕС, оно затрагивает все субъекты хозяйствования, в том числе неевропейские, действующие в ЕС. Тем не менее, 58% респондентов недавнего опроса указали, что их организации не полностью осознают последствия несоблюдения требований ВВП. В то время как ВВП дает отдельным лицам право требовать, чтобы их личные данные были уничтожены или перенесены в другую организацию, при этом 48% респондентов заявили, что сложно найти конкретные персональные данные даже в своих собственных базах данных. Регламент GDPR устанавливает максимальный штраф за нарушение в 4% от общемировых доходов организации-нарушителя. Чтобы помочь специалистам в области кибербезопасности и конфиденциальности подготовиться к будущему, в котором их организации будут все больше привлекаться к ответственности за данные о потребителях, которые они собирают, анализируют и продают, компания Forrester Research исследовала текущее состояние 20 наиболее известных инструментов защиты персональных данных и представила их в виде траекторий жизненного цикла защитных технологий (рис.1).

Рассмотрим семантическую интерпретацию траекторий Forrester.

Жизненный цикл защитных технологий представлен в виде трёх кривых: верхняя характеризует наиболее успешные технологии (significant success) как в плане эффективности, так и уровне создания дополнительной стоимости (Business value) причём, для всех траекторий определены следующие градации стоимости владений: высокая (High), средняя (Medium), низкая (Low), отрицательная (Negative) – см. ось Y. Средняя кривая (moderate success) – это умеренный успех той или иной технологии. И наконец, нижняя кривая (minimal success) – обозначает минимум успеха технологии.

По оси Х размечены фазы экосистемы (жизненного цикла технологий): создание (Creation), выживание (Survival), pост (Growth), равновесиe (Equilibrium), cпад (Decline). Причём, каждая защитная технология помечена специальным значком, xарактеризующим временной период достижения следующей фазы: менее 1-го года, от 1-го года до 3-х лет и т.д.

Далее, опираясь на интерпретацию защитных технологий Forrester, приведём характеристики 10 самых эффективных технологий информационной безопасности (ИБ) и конфиденциальности ПДн.

1. Защита облачных данных (Cloud data protections solutions).

Шифрование конфиденциальных данных перед тем, как перейти в облако с корпоративным (а не облачным провайдером), поддерживающим ключи PKI. Защищает от нежелательного несанкционированного надзора и помогает устранить некоторые из самых серьезных препятствий для внедрения облачных технологий безопасности и соблюдения конфиденциальности. Производители и их продукты: Cisco, Netskope, Skyhigh Networks, Symantec и Vaultive; (биг-дата, шифры).

2. Токенизация (Tokenization).

Это подстановка случайно сгенерированного значения важных (критических) данных, таких как номера кредитных карт, номера банковских счетов и номера социального страхования. После токенизации отображение токена в его исходные данные сохраняется в защищённой базе данных. В отличие от шифрования, нет никакой математической связи между токеном и его исходными данными; чтобы отменить токенизацию, хакер должен иметь доступ к базе данных сопоставления. Пример поставщиков и поставляемых ими продуктов: CyberSource (Visa), Gemalto, Liaison, MasterCard, MerchantLink, Micro Focus (HPE), Paymetric, ProPay, Protegrity, Shift4, Symantec (Perspecsys), Thales e-Security, TokenEx, TrustCommerce и Verifone.

3. Шифрование больших данных (Big data encription) .

Использование шифрования и других методов для защиты данных в реляционных базах, а также данных, хранящихся в распределенных вычислительных архитектурах, для защиты личной конфиденциальности, достижения соответствия (истинности), а также снижения воздействия кибератак и случайных утечек данных. Производители образцов: Gemalto, IBM, Micro Focus (HPE), Thales e-Security и Zettaset.

4. Управление доступом к данным (Data access govеrnance).

Обеспечение обозримости того, что и на каких платформах существуют конфиденциальные данные, а также разрешения и действия доступа к ним, позволяющие операторам управлять разрешениями доступа к информационным ресурсам и определять устаревшие данные, потерявшие конфиденциальность. Эти инструменты помогают автоматизировать в масштабах задачу устранения слабых результатов обнаружения данных, чувствительных к защите, и очистки разрешений доступа к данным для обеспечения минимальных привилегий по мере увеличения их объемов. Пример поставщиков: Core Security, Netwrix, RSA, SailPoint, STEALTHbits и Varonis.

5. Управление правами субъекта данных (Consent/data subject rights mgmt.).

Управление согласием клиентов и сотрудников, а также обеспечение соблюдения их прав на персональные данные, которые они предоставляют, позволяя организациям при необходимости искать, идентифицировать, сегментировать и изменять личные данные. Пример поставщиков: BigID, ConsentCheq, Evidon, IBM, Kudos, OneTrust, Proteus-Cyber (GDPReady Plus), TrustArc и доверительный центр.

6. Решения по управлению конфиденциальностью данных (Data privacy mgmt solutions).

Платформы, которые помогают внедрять процессы и методы засекречивания данных, поддерживая конфиденциальность по разработке продуктов и систем ИТ, соблюдения требований политик безопасности организации оператора данных, а также инициируя проверяемые рабочие процессы на соответствие нормативным документам по ИБ. Примеры поставщиков: Nymity, OneTrust, Proteus-Cyber и TrustArc.

7. Обнаружение данных и отображение потоков (Data discovery and flow mapping).

Сканирование хранилищ данных и ресурсов для определения существующих конфиденциальных данных, их надлежащей классификации, выявления проблем соответствия требованиям нормативных документов, применения разрешённых (сертифицированных) элементов управления безопасностью или принятия решений об их оптимизации, удалении, архивировании, а также другие вопросы управления данными. Возможности отображения потока данных помогают понять, как данные используются и перемещаются в бизнес-процессах. Пример поставщиков и их продуктов: Активная навигация, решения ALEX, AvePoint, BigID, Covertix, Dataguise, глобальные идентификаторы, наземные лаборатории, программное обеспечение Heureka, IBM, Nuix, OneTrust, Spirion, TITUS, trust-hub и Varonis.

8. Классификация данных (Data classification).

Анализ структурированных и неструктурированных данных, поиск данных, которые соответствуют предопределенным шаблонам или пользовательским политикам. Многие инструменты анализа поддерживают как пользовательские, так и автоматизированные возможности классификации. Классификация является основой безопасности данных, помогая лучше понять и определить приоритетность того, что нужно защищать в организации и в какой очерёдности. Это также помогает компаниям лучше определять, как сотрудники должны надлежащим образом обрабатывать данные для удовлетворения требований безопасности и конфиденциальности. Пример поставщиков: AvePoint, Boldon James, концепция поиска, dataglobal, GhangorCloud, Microsoft (защита информации Azure), NextLabs, Spirion и TITUS.

9. Управление корпоративными ключами (Enterprise key mgmt).

Объединение разрозненных процессов жизненного цикла ключей шифрования в гетерогенных продуктах и системах. Решения для управления хранения, распространения, обновления и удаления ключей в масштабируемых системах для многих типах продуктов и систем шифрования. Пример поставщиков: Dyadic, Gemalto (Safenet), IBM, Micro Focus (HPE) и Thales e-Security.

10. Шифрование на уровне приложения(Application-level encryption).

Шифрование данных в самом приложении, когда оно сгенерировано или обработано, и до того, как оно будет зафиксировано и сохранено на уровне базы данных. Оно обеспечивает мелкомасштабные политики шифрования и защищает конфиденциальные данные на каждом уровне в стеках вычислений и хранения и везде, где данные копируются или передаются. Только авторизированные пользователи могут получать доступ к данным; даже администраторы базы данных не могут получить доступ к зашифрованным данным. Пример поставщиков: Gemalto, Micro Focus (HPE) и Thales e-Security.

Вместо заключения сделаем следующие выводы:

1. Периметровые подходы к информационной безопасности устарели.

2. Профили безопасности и конфиденциальности должны использовать ориентированный на данные, а не на инфраструктуру подход.

3. Информационная безопасность должна непрерывно сопровождать персональные данные не только для защиты от киберпреступников, но и для обеспечения политики конфиденциальности ПДн.

МНОО «МАИТ», г. Минск.

Отправить статью в социальные сети, на печать, e-mail и в другие сервисы: