Криптография – это наука (или искусство) скрытия информации в последовательности битов от любого несанкционированного доступа. Для достижения этой цели используют шифрование: сообщение с помощью некоторого алгоритма комбинируется с дополнительной секретной информацией (ключом), в результате чего получается криптограмма. Долгое время способы разработки алгоритмов шифрования определялись исключительно искусством и изобретательностью их авторов. И лишь в ХХ веке этой областью заинтересовались математики, а впоследствии - и физики.

Для любой системы передачи информации характерны следующие действующие лица: объекты А и Б, обменивающиеся информацией, и некто нерушитель Е, пытающийся перехватить эту информацию. Задача заключается в том, чтобы исключить возможность расшифровки информации объектом Е. Однако на практике это жесткое требование заменяется более мягким: необходимо сделать расшифровку сообщения достаточно трудной для Е.

Классический подход состоит в том, что ключ, использующийся как для зашифрования так и для расшифрования сообщения, должен быть известен только А и Б. Такие системы называются криптосистемами с закрытым ключом. Надежность процедуры шифрования доказана только для метода «одноразовых блокнотов», предложенного в 1917 году Гильбертом Вернамом (Gilbert Vernam). Идея его состоит в том, что А и Б обмениваются набором общих секретных ключей, каждый из которых используется для шифрования только одного сообщения. Ключи генерируются случайно и никакой информации не несут. Процесс зашифрования состоит в том, что каждый символ исходного сообщения «складывается» с соответствующим символом ключа (так что ключ должен быть достаточно длинным, а сообщение - достаточно коротким). В «докомпьютерное» время ключи хранили в блокнотах с отрывными листами (отсюда и название метода). Каждый лист блокнота уничтожался после использования.

В применении к системам телекоммуникаций возникает проблема обеспечения секретности во время обмена ключами («блокнотами»), поскольку ключ должен быть доставлен получателю сообщения заранее и с соблюдением строгой секретности. Иначе говоря, конфиденциально обменяться сообщениями позволяют ключи, но как обменяться самими ключами с обеспечением секретности? Сформулированную таким образом проблему называют проблемой распространения ключа.

Если используется постоянный закрытый ключ, то расшифровка сообщения зависит от вычислительной мощности системы и времени. В США, например, для шифрования используется стандарт DES (Data Encryption Standard – Национальный стандарт США), разработанный в 1977 году. Он основан на 56-битном ключе, при помощи которого можно закодировать 64 бит информации. На этом стандарте основывается защита банковских транзакций, паролей Unix-систем и других секретных данных. Поскольку длина ключа меньше, чем длина кодируемого сообщения, то механизм защиты не является абсолютно надежным. Если попытаться угадать ключ методом проб и ошибок, нужно перебрать 256 всевозможных значений. И хотя этот объем вычислений очень велик, в настоящее время уже имеются данные о возможности взлома подобных систем. Рекордное время составляет 22 часа 15 минут при распределенной обработке информации в компьютерной сети (www.rsasecurity.com/rsalabs/challenges/).

Теория шифрования с использованием открытого ключа была создана Уэтфилдом Диффи (Whitfield Diffie) и Мартином Хеллманом (Martin Hellman) [1]. В этой системе Б имеет общедоступный код для шифрования и закрытый код для расшифровки сообщений. Криптосистемы с открытым ключом основываются на так называемых односторонних функциях: по некоторому x легко вычислить функцию f(x), но зная f(x) трудно вычислить х.

Первый алгоритм, основанный на теории Диффи-Хеллмана, был предложен Роном Райвестом (Ron Rivest), Эди Шамиром (Adi Shamir) и Леонардом Эдлманом (Leonard Adleman) в 1977 г (Национальный стандарт США: RSA-алгоритм). Он основан на разложении простого числа на множители. Известно, что вычислить произведение двух простых чисел легко. В то же время, обратная задача - разложение числа на простые множители, достаточно трудоемка, поскольку время вычислений экспоненциально возрастает при увеличении количества битов в исходном числе. Хотя в настоящее время не опубликованы быстрые алгоритмы решения задачи разложения числа на простые множители, нельзя утверждать, что они не существуют вовсе. Кроме того, вычислительная мощность компьютерных систем постоянно возрастает, поэтому сложность задачи не означает ее неразрешимость. Так, компания RSA, основанная вышеперечисленными авторами алгоритма, предлагает всем желающим разложить на простые множители представленные ею числа. Один из последних отчетов компании посвящен разложению числа, состоящего из 155 цифр. Эта задача требует 35,7 процессорных года, что примерно эквивалентно 8000 MIPS-лет; в реальном времени потребовалось около четырёх месяцев благодаря распределенной обработке информации в компьютерной сети.

Таким образом, на настоящий момент единственно надежным методом шифрования является метод «одноразового блокнота», поскольку доказана его безусловная секретность, то есть секретность по отношению к нарушителю, который обладает неограниченными временем и вычислительной мощностью. На пути к достижению такого уровня секретности, стоит проблема распространения ключа: А и Б должны обменяться ключом, сохранив его в полном секрете. Одним из ее решений является разработанный в США протокол квантового распространения ключа (quantum key distribution) – ВВ92 [2,3].

Квантовое распространение ключа

Состояние квантового объекта (то есть, объекта очень малой массы и размеров, например, электрона или фотона) может быть определено измерением. Однако сразу после выполнения этого измерения квантовый объект неизбежно переходит в другое состояние, причем предсказать это состояние невозможно (известный в квантовой механике как принцип неопределённости Гейзенберга). Следовательно, если в качестве носителей информации использовать квантовые частицы, то попытка перехватить сообщение приведет к изменению состояния частиц, что позволит обнаружить нарушение секретности передачи. Кроме того, невозможно получить полную информацию о квантовом объекте, и следовательно, невозможно его скопировать. Эти свойства квантовых объектов делают их «неуловимыми».

Носителями информации в протоколе ВВ92 являются фотоны, поляризованные под углами 0, 45, 90, 135 градусов. В соответствии с законами квантовой физики, с помощью измерения можно различить лишь два ортогональных состояния: если известно, что фотон поляризован либо вертикально, либо горизонтально, то путем измерения, можно установить - как именно; то же самое можно утверждать относительно поляризации под углами 45 и 135 градусjв. Однако с достоверностью отличить вертикально поляризованный фотон от фотона, поляризованного под углом 45?, невозможно.

Эти особенности поведения квантовых объектов легли в основу протокола квантового распространения ключа. Чтобы обменяться ключом, А и Б предпринимают следующие действия:

А посылает Б фотон в одном из поляризованных состояний (0, 45, 90, 135 градусов) и записывает угол поляризации. Отсчет углов ведется от направления "вертикально вверх" по часовой стрелке. В реальных же системах перед процессом передачи ключа оборудование специально юстируется для обеспечения одинакового режима отсчета на приемнике и передатчике (причем эту юстировку приходится проводить периодически в процессе передачи), а "пространственное расположение" начала отсчета угла – несущественно.

Б располагает двумя анализаторами: один распознает вертикально-горизонтальную поляризацию, другой - диагональную. Для каждого фотона Б случайно выбирает один из анализаторов и записывает тип анализатора и результат измерений.

По общедоступному каналу связи Б сообщает А, какие анализаторы использовались, но не сообщает, какие результаты были получены.

А по общедоступному каналу связи сообщает Б, какие анализаторы он выбрал правильно. Те фотоны, для которых Б неверно выбрал анализатор, отбрасываются.

Схема реализация однонаправленного канала с квантовым шифрованием показана на рис.1.

Рис.1. Практическая схема реализации идеи квантовой криптографии

На принимающей стороне после ячейки Покеля ставится кальцитовая призма, которая расщепляет пучок на два фотодетектора (ФЭУ), измеряющие две ортогональные составляющие поляризации. При формировании передаваемых импульсов квантов приходится решать проблему их интенсивности. Если квантов в импульсе 1000, есть вероятность того, что 100 квантов по пути будет отведено нарушителем на свой приемник. Анализируя позднее открытые переговоры между передающей и принимающей стороной, он может получить нужную ему информацию. В идеале число квантов в импульсе должно быть около одного. Здесь любая попытка отвода части квантов злоумышленником приведет к существенному росту числа ошибок у принимающей стороны. В этом случае принятые данные должны быть отброшены и попытка передачи повторена. Но, делая канал более устойчивым к перехвату, мы в этом случае сталкиваемся с проблемой "темнового" шума (выдача сигнала в отсутствии фотонов на входе) приемника (ведь мы вынуждены повышать его чувствительность). Для того чтобы обеспечить надежную транспортировку данных логическому нулю и единице могут соответствовать определенные последовательности состояний, допускающие коррекцию одинарных и даже кратных ошибок.

Дальнейшего улучшения надежности криптосистемы можно достичь, используя эффект EPR (Binstein-Podolsky-Rosen). Эффект EPR возникает, когда сферически симметричный атом излучает два фотона в противоположных направлениях в сторону двух наблюдателей. Фотоны излучаются с неопределенной поляризацией, но в силу симметрии их поляризации всегда противоположны. Важной особенностью этого эффекта является то, что поляризация фотонов становится известной только после измерения. На основе EPR Экерт предложил крипто-схему, которая гарантирует безопасность пересылки и хранения ключа [4]. Отправитель генерирует некоторое количество EPR фотонных пар. Один фотон из каждой пары он оставляет для себя, второй посылает своему партнеру. При этом, если эффективность регистрации близка к единице, при получении отправителем значения поляризации 1, его партнер зарегистрирует значение 0 и наоборот. Ясно, что таким образом партнеры всякий раз, когда требуется, могут получить идентичные псевдослучайные кодовые последовательности. Практически реализация данной схемы проблематична из-за низкой эффективности регистрации и измерения поляризации одиночного фотона.

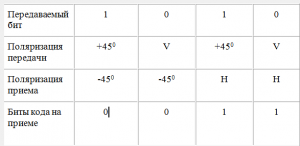

Неэффективность регистрации является платой за секретность. Следует учитывать, что при работе в однофотонном режиме возникают чисто квантовые эффекты. При горизонтальной поляризации (H) и использовании вертикального поляризатора (V) результат очевиден - фотон не будет зарегистрирован. При 450 поляризации фотона и вертикальном поляризаторе (V) вероятность регистрации 50%. Именно это обстоятельство и используется в квантовой криптографии. Результаты анализа при передаче двоичных разрядов представлены в таблице .1. Здесь предполагается, что для передатчика логическому нулю соответствует поляризация V, а единице - +450, для принимающей стороны логическому нулю соответствует поляризация -450, а единице - Н.

Понятно, что в первой и четвертой колонке поляризации передачи и приеме ортогональны и результат детектирования будет отсутствовать. В колонках 2 и 3 коды двоичных разрядов совпадают и поляризации не ортогональны. По этой причине с вероятностью 50% может быть позитивный результат в любом из этих случаев (и даже в обоих). В таблице предполагается, что успешное детектирование фотона происходит для случая колонки 3. Именно этот бит становится первым битом общего секретного ключа передатчика и приемника. Однофотонные состояния поляризации более удобны для передачи данных на большие расстояния по оптическим кабелям. Такого рода схема показана на рис.2

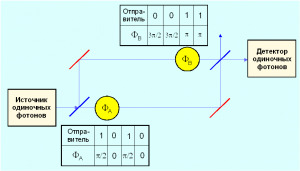

Рис. .2. Реализация алгоритма B92

В алгоритме В92 приемник и передатчик создают систему, базирующуюся на интерферометрах Маха-Цендера. Отправитель определяет углы фазового сдвига, соответствующие логическому нулю и единице (FA=p/2), а приемник задает свои фазовые сдвиги для логического нуля (FB=3p/2) и единицы(FB=p). В данном контексте изменение фазы 2p соответствует изменению длины пути на одну длину волны используемого излучения.

Хотя фотоны ведут себя при детектировании как частицы, они распространяются как волны. Вероятность того, что фотон, посланный отправителем, будет детектирован получателем равна

PD = cos2{(FA - FB)/2} [2]

и характеризует интерференцию амплитуд волн, распространяющихся по верхнему и нижнему путям (см. рис. .2). Вероятность регистрации будет варьироваться от 1 (при нулевой разности фаз) до нуля. Здесь предполагается, что отправитель и получатель используют фазовые сдвиги (FA, FB) = (0, 3p/2) для нулевых бит и (FA, FB) = (p/2, p) для единичных битов (для алгоритма ВВ84 используются другие предположения).

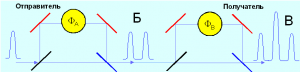

Для регистрации одиночных фотонов, помимо ФЭУ, могут использоваться твердотельные лавинные фотодиоды (германиевые и InGaAs). Для понижения уровня шума их следует охлаждать. Эффективность регистрации одиночных фотонов лежит в диапазоне 10-40%. При этом следует учитывать также довольно высокое поглощение света оптическим волокном (~0,3-3ДБ/км). Схема интерферометра с двумя волокнами достаточно нестабильна из-за разных свойств транспортных волокон и может успешно работать только при малых расстояниях. Лучших характеристик можно достичь, мультиплексируя оба пути фотонов в одно волокно [7] (см. рис. .3).

Рис. .3. Интерферометр с одним транспортным волокном

В этом варианте отправитель и получатель имеют идентичные неравноплечие интерферометры Маха-Цендера (красным цветом отмечены зеркала). Разность фаз длинного и короткого путей DT много больше времени когерентности светового источника. По этой причине интерференции в пределах малых интерферометров не происходит (Б). Но на выходе интерферометра получателя она возможна (В). Вероятность того, что фотонные амплитуды сложатся (центральный пик выходного сигнала интерферометра В) равна

PD = cos2{(FA - FB)/2} [1]

Следует заметить, что эта амплитуда сигнала в четыре раза меньше чем в случае, показанном на рис .2. Разветвители пучка (полупрозрачные зеркала) могут быть заменены на оптоволоконные объединители (coupler). Практические измерения для транспортного кабеля длиной 14 км показали эффективность генерации бита ключа на уровне 2,2 10-3 при частоте ошибок (BER) около 1,2%.

Мифы и реальности:

1.Решат ли физики задачу”вечного двигателя” криптографии.

Математики регулярно заверяют нас в надежности очередной системы шифрования, которую страстно принимаются ломать хакеры. А теперь вот и физики готовы порадовать всех квантовой криптографией, которая, якобы, уже у нас на носу, или может быть, только “свисает с носа физиков”.

Некоторые из современных систем шифрования предполагают, что хотя перемножить два простых числа (пока еще) в состоянии даже современный первоклассник, однако определить эти числа, исходя из их произведения, почти невозможно.

Физическая криптография, в отличие от математической, использует неопределенности, присущие квантовой физике. Поэтому такой код невозожно расшифровать, но и передавать посредством него информацию в макромире, в отличие от микромира, архитрудно.

В последние годы исследователям удалось передать квантокриптуемые сообщения по оптоволокну на десятки километров. Очередная цель квантокриптографов не менее велика, чем планы Билла Гейтса -- реализовать свои новшества в глобальной системе телекоммуникаций.

2. 20 лет экспериментов.

В 1989 году передача сообщения посредством потока фотонов через воздушную среду на расстояние 32 см с компьютера на компьютер завершилась успешно. Основная проблема при увеличении расстояния между приемником и передатчиком -- сохранение поляризации фотонов. На этом основана достоверность способа. Исследователям из Лос-Аламоса (ведущий ядерный и научный центр США) удалось передать фотонный ключ по оптоволокну на расстояние 48 километров. Этого уже достаточно, чтобы соединить между собой отделения банка или правительственные учреждения. Однако при длине оптоволокна порядка сотен или тысяч километров сигнал, содержащий набор отдельных фотонов, ввиду их поглощения затухает.

Группа Ричарда Хьюгса (Richard Hughes) из Лос-Аламоса -- лидирует в квантовой криптографии данных, передаваемых без применения кабеля. Их цель -- применение такого способа в спутниковых системах коммуникаций. Фотоны должны проходить через атмосферу без поглощения и изменения поляризации.

Для предотвращения поглощения исследователи выбирают длину волны (770 нанометров), соотвествующей минимальному поглощению молекулами атмосферы. Сигнал с большей длиной волны также слабо поглощается, но более подвержен турбулентности, которая вызывает изменение локального показателя преломления воздушной среды и, ввиду этого, изменение поляризации фотонов.

Физикам приходится решать и побочные задачи. Спутник, наряду с фотонами, несущими сообщение, может принять и фоновые фотоны, исходящие как от Солнца, так и отраженные Землей или Луной. Поэтому лос-аламосцы применяют сверхузконаправленный приемник, а также фильтр для отбора фотонов определенной частоты.

Кроме того детектор открывается для пропуска фотонов периодически -- на 5 наносекунд с интервалом в одну микросекунду. Это должно быть согласовано с параметрами передатчика. Такие ухищрения вновь обуславливают влияние турбулентности. Даже при сохранении поляризации, вследствие турбулентности может измениться скорость передачи фотонов. Получаем такую “прелесть” как фазовое дрожание.

С целью компенсации этого впереди каждого фотона высылается световой импульс. Этот синхронизирующий импульс, подвергается такому же как, следующий за ним фотон, влиянию атмосферы. Поэтому независимо от момента получения импульса приемник спутника знает, что через 100 наносекунд нужно открыться для приема информационного фотона.

Турбулентность характерна и другими “прелестями”. Изменение показателя преломления вызывает увод луча от антенны. Поэтому для направления потока фотонов передающая система отслеживает слабое отражение от синхроимпульсов.

Рекорд группы Хьюгса при передаче квантокриптуемого сообщения через воздушную среду в 500 метров, на телескоп диаметром 3.5 дюйма. Принимаемый фотон попадал на распределитель, который направлял его на тот или иной фильтр. После этого ключ контролировался на наличие ошибок. Реально, даже при отсуствии перехвата, уровень ошибок достигал 1.6% из-за наличия шума, фоновых фотонов и рассогласования. Это несущественно, поскольку при перехвате уровень ошибок обычно более 25%. Планируется довести дистанцию передачи до 2 километров. При опытах сигналы передаются горизонтально, вблизи поверхности Земли, где плотность воздуха и флуктуации максимальны. Поэтому два таких километра эквивалентны тремстам километрам, отделяющим спутник от Земли.

3. Фундаментальные законы природы помогают создавать коды, которые невозможно взломать

Помимо своих широко известных и благоприятных для бизнеса следствий, закон Мура несет в себе также и предсказуемый конец: нанотехнологии, подходя к атомному пределу, неизбежно столкнутся с квантовыми свойствами материи, с которыми современная ИТ-индустрия еще не научилась работать. Это будет означать радикальную трансформацию современной вычислительной парадигмы, основанной на известном поведении сигнала, четко определяемом состоянии носителя этого сигнала, повторяемых и проверяемых цепочках причин и следствий. Из всех квантовых информационных технологий, которые должны прийти на смену существующим, ближе всего к созданию приложений, пригодных для использования в реальной жизни, подошла квантовая криптография.

Технология квантовой криптографии опирается на принципиальную неопределенность поведения квантовой системы – невозможно одновременно получить координаты и импульс частицы, невозможно измерить один параметр фотона, не исказив другой. Это фундаментальное свойство природы в физике известно как принцип неопределенности Гейзенберга, сформулированный в 1927 г. Согласно этому принципу, попытка измерения взаимосвязанных параметров в квантовой системе вносит в нее нарушения, и полученная в результате такого измерения информация определяется принимаемой стороной как дезинформация. Если пытаться что-то сделать с фотоном – измерить поляризацию (т. е. направление вращения) или длину волны (т. е. цвет), то его состояние изменится. Две квантовые величины не могут быть измерены одновременно с требуемой точностью, и измерение одного вида поляризации рандомизует другую составляющую. Если отправитель и получатель не договорились между собой, какой вид поляризации брать за основу, получатель может разрушить посланный отправителем сигнал, не получив никакой полезной информации. Благодаря этому возможно построение каналов передачи данных, защищенных от подслушивания: получатель всегда сможет определить, не перехвачена ли информация, и при положительном ответе повторить передачу с другим ключом.

Отправитель кодирует отправляемые данные, задавая определенные квантовые состояния, а получатель регистрирует эти состояния. Затем получатель и отправитель совместно обсуждают результаты наблюдений. В итоге можно быть уверенным, что переданная и принятая кодовые последовательности тождественны. Обсуждение результатов касается ошибок, внесенных шумами или злоумышленником, и ни в малейшей мере не раскрывает содержимого сообщения. Может обсуждаться четность сообщения, но не отдельные биты. При передаче данных контролируется поляризация фотонов.

4. Состояние работ

Активные исследования в области квантовой криптографии ведут IBM, GAP-Optique, Mitsubishi, Toshiba, Национальная лаборатория в Лос-Аламосе, Калифорнийский технологический институт, молодая компания MagiQ и холдинг QinetiQ, поддерживаемый британским министерством обороны.

Квантовая криптография как сегмент рынка только начинает формироваться, и здесь пока на равных могут играть и мировые компьютерные корпорации, и небольшие начинающие компании.

В IBM продолжаются фундаментальные исследования в области квантовых вычислений, начатые группой Чарльза Беннетта. Ими занимается принадлежащая корпорации лаборатория Almaden Research Center. О практических достижениях IBM в квантовой криптографии известно немногое – эти работы мало рекламируются.

Исследователям из Лос-Аламоса удалось передать фотонный ключ по оптоволокну на расстояние 48 км со скоростью в несколько десятков килобайтов в секунду. Этого достаточно, чтобы соединить между собой отделения банка или правительственные учреждения.

Созданная при участии Женевского университета компания GAP Optique под руководством Николаса Гисина совмещает теоретические исследования с практической деятельностью. Специалистам этой фирмы удалось передать ключ на расстояние 67 км из Женевы в Лозанну с помощью почти промышленного образца аппаратуры. Этот рекорд был побит корпорацией Mitsubishi Electric, передавшей квантовый ключ на расстояние 87 км, правда, на скорости в один байт в секунду.

Исследования в области квантовой криптографии ведутся и в европейском исследовательском центре Toshiba Research Europe Limited (TREL), расположенном в Кембридже (Великобритания). Отчасти они спонсируются английским правительством; в них участвуют сотрудники Кембриджского университета и Империал-колледжа в Лондоне. Сейчас они могут передавать фотоны на расстояние до 100 км. Таким образом, технология может использоваться только в пределах одного города. Есть надежда, что вскоре будут выпущены коммерческие продукты.

Два года назад доктор Эндрю Шилдс и его коллеги из TREL и Кембриджского университета создали диод, способный испускать единичные фотоны. В основе нового светодиода лежит "квантовая точка" – миниатюрный кусочек полупроводникового материала диаметром 15 нм и толщиной 5 нм, который может при подаче на него тока захватывать лишь по одной паре электронов и дырок. Рекомбинация одного электрона с одной дыркой приводит к испусканию фотона. При этом ток, подаваемый на "квантовую точку" подбирается так, чтобы в рекомбинации участвовала только одна пара электрон – дырка. Но даже если новый светодиод испустит два фотона, они будут характеризоваться разной длиной волны, что позволяет отсечь лишнюю частицу при помощи фильтра. Обычные светодиоды и лазеры испускают фотоны группами, что теоретически дает возможность доступа к определению характеристик отдельных фотонов, в то время как другие фотоны продолжат свой путь в неизменном виде.

Чтобы обойти трудность, связанную с созданием источников отдельных фотонов, Фредерик Гроссан из Института оптики в Орсэ (Франция) разработал методику, позволяющую шифровать сообщения с помощью импульсов, состоящих из нескольких сот фотонов. На ее безопасность не влияет даже ослабление сигнала на больших расстояниях. Гроссан отказался от отдельных квантов света и предложил усреднять значения амплитуды и фазы электрического поля группы фотонов. Как и поляризация отдельного фотона, эти переменные связаны друг с другом принципом неопределенности. Однако в отличие от поляризации фотона, принимающей одно из двух значений вдоль каждого ортогонального направления, эти переменные могут принимать непрерывный ряд значений.

Подобные исследования в квантовой криптографии ведутся одновременно несколькими группами. Но только группе Гроссана удалось продемонстрировать практические перспективы, а также создать аппаратуру и ПО для работы с квантовым ключом. При измерении непрерывного ряда значений уже не обязательно регистрировать каждый фотон. В ходе экспериментальной демонстрации удалось передать зашифрованные данные со скоростью 75 Кбит/с – при том, что более половины фотонов терялось.

Такая схема потенциально обладает намного большим быстродействием, чем схемы со счетом единичных фотонов. Это делает ее, по мнению разработчиков, весьма привлекательной для быстрой передачи секретных данных на расстояния менее 15 км. Перспективы ее использования на больших дистанциях требуют дополнительного изучения.

В исследования высокоскоростной квантовой криптографии углубилась и корпорация NEC в лице своего института NEC Research Institute. Над прототипами коммерческих систем квантовой криптографии, действующих по оптоволоконным линиям связи, работает подразделение телекоммуникационного гиганта Verizon Communications – BBN Technologies.

Команда Северо-Западного университета (США) сотрудничает с Telcordia Technologies и BBN Technologies, стараясь довести технологию до коммерческого применения. Им удалось передать зашифрованные данные по оптоволокну со скоростью 250 Мбит/с. Теперь стоит задача доказать, что схема позволяет сигналам проходить сквозь оптические усилители. В этом случае метод можно будет использовать не только в специальных оптоволоконных линиях связи между двумя точками, но и в более широких сетях. Еще эта команда работает над тем, чтобы достичь скоростей порядка 2,5 Гбит/с. Исследования Северо-Западного университета в области квантовой криптографии финансируются DARPA – оборонным ведомством США.

Министерством обороны Великобритании поддерживается исследовательская корпорация QinetiQ, активно совершенствующая технологию квантовой шифрации. Эта компания появилась на свет в результате деления британского агентства DERA (Defence Evaluation and Research Agency) в 2001 г., вобрав в себя все неядерные оборонные исследования. О своих достижениях она широкой публике пока не сообщает.

К исследованиям присоединилось и несколько молодых компаний, в том числе швейцарская Id Quantique (), представившая коммерческую систему квантовой криптографии, и Magiq Technologies () из Нью-Йорка, выпустившая прототип коммерческой квантовой криптотехнологии собственной разработки. MagiQ Technologies была создана в 1999 г. на средства крупных финансовых институтов. Помимо собственных сотрудников с ней взаимодействуют научные работники из целого ряда университетов США, Канады, Великобритании и Германии. Вице-президентом MagiQ является Алексей Трифонов, в 2000 г. защитивший докторскую диссертацию в Петербургском университете. Год назад Magiq получила 7 млн. долл. от нескольких инвесторов, включая основателя Amazon.com Джеффа Безоса.

В продукте Magiq средство для распределения ключей (quantum key distribution, QKD) названо Navajo – по имени индейцев Навахо, язык которых во время Второй мировой войны американцы использовали для передачи секретных сообщений, поскольку за пределами США его никто не знал. Navajo способен в реальном времени генерировать и распространять ключи средствами квантовых технологий и предназначен для обеспечения защиты от внутренних и внешних злоумышленников. Продукт Navajo находится в состоянии бета-тестирования и станет коммерчески доступным в конце года. Несколько коммуникационных компаний тестируют Navajo в своих сетях.

Интерес к квантовой криптографии со стороны коммерческих и военных организаций растет, так как эта технология гарантирует абсолютную защиту. Создатели технологий квантовой криптографии вплотную приблизились к тому, чтобы выпустить их из лабораторий на рынок. Осталось немного подождать, и уже очень скоро квантовая криптография обеспечит еще один слой безопасности для тех, у кого паранойя является привычным состоянием психики – банкиров и сотрудников спецслужб.

В. А. Артамонов

Отправить статью в социальные сети, на печать, e-mail и в другие сервисы: