Введение

Что такое информационная безопасность?

Информация, как и все другие важные для организации активы, должна быть соответствующим образом защищена. Информационная безопасность предназначена для защиты информации от широкого диапазона угроз, чтобы гарантировать деловую непрерывность, минимизировать ущерб и максимизировать прибыль, способствовать развитию бизнеса.

Информация может существовать в разных формах. Она может быть размещена на бумажном носителе, отправлена через почтовое отделение или по электронной почте, может храниться на электронных носителях или демонстрироваться с пленки, а также передаваться при разговоре. Независимо от формы существования информации, способа ее обработки или хранения она должна быть защищена. Для этого и предназначена информационная безопасность, которая должна обладать следующими свойствами:

а) конфиденциальность: обеспечение доступа к информации только тем авторизованным пользователям, кому он разрешен;

b) целостность: обеспечение точности, полноты информации и методов ее обработки;

c) доступность: обеспечение авторизованным пользователям доступа к информации и связанному с ней ресурсу.

Содержание понятия безопасности

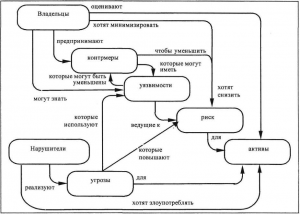

Защита активов связана с деятельностью по предотвращению угроз, классифицируемых в зависимости от характера ущерба, который они могут нанести этим активам. Во внимание должны приниматься все угрозы, но в первую очередь те, которые связаны со случайными и преднамеренными действиями человека. На рис.1. приведены концептуальные понятия безопасности и их взаимосвязь.

Рис.1. Концептуальные понятия безопасности и их взаимосвязь.

В защите активов заинтересованы их собственники (владельцы). Но эти активы представляют интерес и для нарушителей, которые стремятся использовать активы в своих целях, вопреки интересам владельцев. Риск нарушения безопасности - возможность реализации угрозы, которая нанесет ущерб владельцу. Нарушения безопасности обычно включают (но не ограничиваются только этими категориями): несанкционированное раскрытие (потерю конфиденциальности), несанкционированную модификацию (потерю целостности) или несанкционированное лишение доступа к активам (потерю доступности).

Владельцы активов должны проводить анализ риска, т.е. определять угрозы, уязвимые места, возможный ущерб от реализации каждой угрозы и контрмеры. Чтобы выполнялась требуемая владельцем политика безопасности активов, необходимо принять меры по уменьшению числа уязвимых мест, так как нарушители могут их использовать.

Еще до ввода в эксплуатацию системы (продукта) ИТ владелец заинтересован в оценке эффективности мер противодействия угрозам. Результатом такой оценки является заключение о степени гарантии, с которой меры противодействия уменьшают риск для активов. Гарантией называется основание для уверенности в том, что система (продукт) ИТ отвечает задачам безопасности.

Почему информация нуждается в безопасности?

Информация и поддерживающие ее процессы, системы и сети являются ценными производственными активами. Конфиденциальность, целостность и доступность информации играют существенную роль для обеспечения конкурентоспособности, потока денежных выплат, прибыли, юридических прав и имиджа.

Для обеспечения безопасности информационных систем и сетей организациям предстоит противостоять большому числу источников угроз безопасности: компьютерное мошенничество, шпионаж, саботаж, вандализм, пожар или наводнение. Источники ущерба, такие как атаки хакеров и атаки, вызывающие отказ в обслуживании, становятся более распространенными и более изощренными.

Зависимость организации от информационных систем и сервисов подразумевает, что организация становится более уязвимой по отношению к угрозам безопасности. Соединение открытых и локальных сетей, распределение информационных ресурсов увеличивают трудность управления доступом. Тенденция к распределенному применению компьютеров ослабляет эффективность централизованного и специального управления.

Ранее во многих информационных системах не была предусмотрена их безопасность. Безопасность осуществлялась по техническим каналам, была ограничена и поддерживалась соответствующим управлением и процедурами. Необходимо идентифицировать, какое из средств управления требует тщательного проектирования, и обращать внимание на детализацию. Для управления информационной безопасностью необходимо, как минимум, участие всех служащих организации, а также поставщиков, клиентов или акционеров. Могут потребоваться также консультации специалистов сторонних организаций.

Управление информационной безопасностью обойдется организации значительно дешевле и будет более эффективно, если оно предусмотрено в технических заданиях на стадии проектирования.

Выбор требований безопасности

Очень важно для организации сформулировать требования безопасности. Существуют три основных источника, используемых для формулирования требований безопасности.

Первый источник - результаты оценки рисков безопасности организации. При этом оценивается риск угроз активам и идентифицируются уязвимые места, определяется вероятность возникновения угрозы и ее потенциальное воздействие.

Второй источник - юридические требования, установленные законом, регулирующие договорные отношения организации с ее партнерами, подрядчиками и поставщиками услуг.

Третий источник - определенный набор правил, задач и требований к обработке информации, разработанный организацией для поддержки своего функционирования.

Оценка рисков безопасности

Требования безопасности формулируют по результатам оценки рисков безопасности. Расходы на защиту информации организации должны быть сбалансированы с ущербом, который может быть нанесен производству вследствие отказа системы защиты. Оценка риска может быть проведена как для организации в целом или части ее, так и для отдельных информационных систем, компонентов систем или для услуг, где это реально и необходимо.

Оценка риска - систематический анализ:

a) ущерба в результате отказа системы защиты, включая потенциальные последствия потери конфиденциальности, целостности или доступности информации и других активов;

b) реальной вероятности отказа системы защиты в свете присущих ей уязвимых мест, угроз и средств осуществляемого контроля.

Результаты этой оценки помогут осуществлять соответствующий контроль и определять приоритеты для управления рисками информационной безопасности. Процесс оценки рисков и выбора средств должен быть выполнен неоднократно, чтобы охватить различные части организации или индивидуальных информационных систем.

Важно периодически выполнять анализ рисков информационной безопасности и не упускать существенных аспектов:

а) изменение требований и приоритетов в производственной деятельности организации;

б)определение новых угроз и уязвимых мест;

О способность существующих средств контроля эффективно противостоять новым угрозам.

Анализ рисков должен быть проведен на разных уровнях защиты. Анализ зависит от результатов предварительных оценок риска и приемлемого уровня рисков. Оценки риска проводят сначала на высоком уровне, в зависимости от приоритета ресурса в области высокого риска, а затем на более детальном уровне, обращаясь к отдельным рискам.

Полную версию можно скачать по ссылке.

Отправить статью в социальные сети, на печать, e-mail и в другие сервисы: