Спецификация Internet-сообщества «Как выбирать поставщика Интернет-услуг»

Данная спецификация важна с точки зрения формирования организационной и архитектурной безопасности, на которой базируются прочие меры процедурного и программно-технического уровней.

Ключевые слова: Internet-услуги, поставщик Internet-услуг, потребитель Internet-услуг, нарушение информационной безопасности, реагирование на нарушения информационной безопасности, группа реагирования, ненадлежащее поведение, сетевая инфраструктура, уязвимость, атака, источник атаки, цель атаки, свидетельства нарушения, фильтрация трафика, разделение информации, доверенный канал, политика добропорядочного пользования, закон о защите данных, управление аутентификационными данными, коммутатор, маршрутизатор, таблица маршрутизации, подделка адресов, атака на доступность, одноразовые пароли, центр управления сетью, физическая защита, разделение сегмента сети, входная фильтрация, выходная фильтрация, ограничение вещания, системная инфраструктура, распространение программного обеспечения, резервное копирование, конфигурирование, доменная система имен, мониторинг, синхронизация часов, почтовый сервер, сервер телеконференций, минимизация привилегий, виртуальный сервер, управление доступом, программа на серверной стороне, идентифицирующая цепочка, электронная коммерция, транзакция, шифрование транзакций, информационное наполнение, поисковая машина, аудит безопасности, активный аудит, балансировка нагрузки, разводка по сети питания.

Общие положения

Полное название рассматриваемой спецификации — «Дополнение к Руководству по информационной безопасности предприятия: Как выбирать поставщика Интернет-услуг». Далее, для краткости, мы будем называть ее «Дополнением к Руководству» или просто Дополнением.

«Дополнение к Руководству» призвано помочь в выработке политики и процедур безопасности в организациях, информационные системы которых подключены к Internet, а также служить для потребителей кон-

трольным перечнем при обсуждении вопросов информационной безопасности с поставщиками Internet-услуг. В данном документе выделено три типа потребителей:

- потребители коммуникационных услуг;

- потребители услуг по размещению ресурсов;

- потребители, разместившиеся там же, где и поставщики услуг.

Еще одна цель Дополнения состоит в том, чтобы, информируя по

ставщиков Internet-услуг об ожиданиях общественности, побудить их

принять упреждающие меры, сделав безопасность одним из приоритет

ных направлений развития.

Поставщик Internet-услуг определяется как организация, обеспечивающая для других подключение к Internet, а также иные Internet-услуги, в том числе размещение Web-серверов, поставку информационного наполнения, услуги электронной почты и т.д.

Вероятно, для многих привычнее называть такого поставщика Internet-провайдером; мы не стали этого делать, поскольку тогда, по соображениям концептуальной целостности, потребителя пришлось бы именовать Internet-консьюмером, а этот термин пока не прижился.

Роль поставщика Internet-услуг в реагировании на нарушения безопасности

Мы уже обсуждали тему реагирования на нарушения информационной безопасности и взаимодействие групп реагирования с опекаемым сообществом. Затронута она и в Дополнении.

Независимо от того, есть ли у поставщика Internet-услуг группа реагирования, он должен определить и довести до потребителей порядок передачи и обработки докладов о нарушениях, а также документировать собственные возможности по реагированию.

У некоторых поставщиков есть группы реагирования на нарушения информационной безопасности, однако даже в этом случае помощь часто предоставляется в качестве дополнительно оплачиваемой услуги, а группа включает в зону своей ответственности только тех, кто специально на нее подписался.

Если группы реагирования нет, поставщику следует определить, какую роль он возьмет на себя (если возьмет вообще) при реагировании на нарушение, и существует ли группа, ответственность которой распространяется на потребителя, чтобы направлять ей доклады о нарушениях.

Поставщику Internet-услуг следует иметь специальные почтовые ящики: SECURITY — для сообщений о нарушениях безопасности, ABUSE — для сообщений о ненадлежащем поведении и NOC — для сообщений о проблемах в сетевой инфраструктуре.

Когда происходит, нарушение информационной безопасности, затрагивающее инфраструктуру поставщика, необходимо немедленно сообщить потребителям такие сведения:

- кто координирует реакцию на нарушение;

- какая уязвимость использована атакующим;

- как нарушение сказалось на предоставляемых услугах;

- что делается для реагирования на нарушение;

- могут ли быть скомпрометированы данные потребителей;

- какие действия предпринимаются для устранения выявленной уязвимости;

- предполагаемый график реагирования, если он может быть составлен.

Если имеет место нарушение, направленное на какого-либо потребителя услуг подключения, поставщик Internet-услуг должен проинформировать его об атаке и, по возможности, оказать помощь в следующем:

- проследить видимый источник атаки и попытаться определить достоверность каждого шага на этом маршруте. Если исходный адрес подделан, поставщик может определить точку в своей сети, через которую поступает поток данных злоумышленника;

- получить контактную информацию источника атаки;

- собрать и защитить свидетельства нарушения, предохраняя их от уничтожения или непреднамеренного разглашения.

В случае продолжения нарушения поставщик Internet-услуг, по запросу потребителя, может оказать помощь путем протоколирования с целью дальнейшей диагностики проблемы или посредством фильтрации определенных видов трафика.

Если окажется, что источником нарушения информационной безопасности является кто-то из потребителей, поставщик может помочь администраторам источника и цели атаки, вступив с нарушителем в контакт и переслав ему контактную информацию для связи с пострадавшими.

К поставщику могут также обратиться за помощью в случае атак, которые проходят через его сеть, но используют поддельные исходные адреса. Поддержка возможна в предоставлении сетевой регистрационной информации, генерируемой маршрутизаторами, чтобы найти точку, в которой поток данных с поддельными адресами вошел в сеть поставщика. При прослеживании источника подобных атак требуется координация усилий со смежными поставщиками.

Поставщикам Internet-услуг следует иметь правила и процедуры, касающиеся разделения информации о нарушении безопасности со своими потребителями, с другими поставщиками или группами реагирования, с правоохранительными органами, средствами массовой информации и общественностью. Понадобятся средства для организации доверенного канала с целью передачи подобной информации.

Меры по защите Internet-сообщества

Поставщики Internet-услуг играют критически важную роль в повышении безопасности Internet.

Каждому из них следует иметь политику добропорядочного пользования, с учетом которой составляется контракт с потребителем. В политике определяются права потребителей на те или иные действия в разных частях сети и на разных системах.

Во многих странах есть законы о защите данных. В ситуациях, когда они применимы, поставщики должны проанализировать характер поступающих к ним персональных данных и, если нужно, принять меры, препятствующие их противозаконному использованию. Учитывая глобальный характер Internet, поставщикам Internet-услуг, действующим в странах, где таких законов нет, необходимо хотя бы ознакомиться с идеей защиты данных.

Важно, чтобы штат поставщика постоянно помнил о проблемах информационной безопасности, с пониманием подходил к их решению, умел должным образом применять средства повышения безопасности. К числу наиболее значимых принадлежат вопросы использования доверенных каналов для передачи конфиденциальной информации, управления аутентификационными данными и т.д.

Поставщики Internet-услуг ответственны за такое управление сетевой инфраструктурой Internet, чтобы обеспечивалась устойчивость к появлению уязвимостей, а атакующие не могли легко организовать плацдарм для последующих атак.

Ключевой элемент сетевой инфраструктуры - маршрутизаторы. К сожалению, они не только сами по себе являются притягательными целями атак на безопасность, но и представляют собой отличный плацдарм для организации нападений на другие цели.

Многие маршрутизаторы позволяют злоумышленникам совершать опасные действия, например:

- «прослушивать» транзитные потоки данных;

- манипулировать таблицами маршрутизации для перенаправления потоков данных;

- изменять состояние интерфейсов с целью нарушения обслуживания;

- вызывать «трепыхание» маршрутных таблиц, чреватое отказом в обслуживании для крупных частей Internet;

- создавать пакеты с поддельными адресами и любым желаемым набором флагов;

- порождать штормы ICMP-пакетов, устраивать другие атаки на доступность;

- отправлять потоки данных в «черную дыру»;

- скрывать обращения по внешним адресам, что облегчается недостаточным протоколированием в маршрутизаторах.

Доступ к маршрутизаторам следует основывать на одноразовых паролях или еще более сильных средствах и ограничивать в максимально возможной степени. Обращения к маршрутизатору - протоколировать, привлекая ресурсы других систем.

Сеансы взаимодействия с маршрутизаторами подлежат шифровке для предотвращения краж сеансов или данных и для недопущения атак, основанных на воспроизведении трафика.

На маршрутизаторы нельзя возлагать выполнение мелких услуг, которые нередко включены по умолчанию.

Поставщики Internet-услуг должны быть столь же бдительными при конфигурировании всех видов сетевого оборудования, по возможности ограничивая доступ к сетевому оборудованию, предоставляя его только уполномоченным сетевым администраторам.

Конфигурационную информацию маршрутизаторов и коммутаторов следует сопровождать на файловом сервере.

Производители предлагают много сетевых устройств — от недорогих маршрутизаторов до принтеров, — принимающих соединения по протоколу telnet без запроса пароля. Если в сети поставщика Internet-услуг есть такое оборудование, доступ к нему следует ограничить. Кроме того, потребителям необходимо рекомендовать блокировать доступ к подобным устройствам из внешних сетей. Крайне нежелательно использовать протокол telnet для управления компонентами сети.

Центр управления сетью (ЦУС) является критически важной частью инфраструктуры поставщика Internet-услуг, поэтому его работу следует строить с соблюдением должных мер безопасности.

ЦУС располагает административным контролем над конфигурационными данными сетевого оборудования и обязан ограничить доступ к такой информации.

Как правило, ЦУС выполняет функции мониторинга сети, периодически опрашивая множество сетевых устройств. Помимо простого опроса, для взаимодействия с сетевыми устройствами ЦУС может использовать управляющий протокол, в частности SNMP. Обычно с его помощью выясняют значения различных переменных, например, число пакетов, принятых через определенный интерфейс. Однако протокол может применяться и для установки переменных, возможно, с далеко идущими последствиями (к примеру, переконфигурирование устройства). В любом случае, в SNMPvl присутствует только тривиальная аутентификация. По возможности, к SNMP следует прибегать только как к средству получения информации от удаленных устройств, трактуя ее как конфиденциальную.

Еще одно применение протокола SNMP состоит в уведомлении управляющей станции о возникновении исключительных ситуаций. Такую информацию также необходимо считать конфиденциальной и проявить осторожность, чтобы SNMP-сообщения сами по себе не вылились в атаку на доступность.

В плане физической защиты наибольший интерес представляет ситуация, когда оборудование потребителей располагается на площадке поставщика Internet-услуг. В идеале каждый потребитель должен получить полностью закрытую, запирающуюся «клетку», т. е. небольшое помещение со стенами и проемами для прокладки множества кабелей, а также со стойками для монтажа оборудования. Потребители проходят туда в сопровождении сотрудника поставщика (либо получают ключи только от своей комнаты).

Выделение отдельных комнат, однако, может оказаться слишком накладным, поэтому многие поставщики идут на компромисс, собирая «чужое» оборудование в одном машинном зале и тщательно контролируя все, что в нем происходит. К сожалению, этого может оказаться недостаточно, чтобы избежать таких недоразумений, как нечаянное отключение оборудования другого потребителя. Вместо единого открытого пространства следует разделить зал перегородками и предоставлять каждому потребителю отдельное помещение с запирающейся дверью.

Вблизи чужого оборудования никого нельзя оставлять без присмотра. Такое оборудование запрещается трогать, фотографировать или исследовать.

Надо помнить также о безопасности на втором уровне семиуровневой модели, запрещая разделение физического сегмента сети между оборудованием потребителя и компьютерами, принадлежащими другим потребителям или поставщику Internet-услуг. Нередки случаи, когда злоумышленники пользуются уязвимостями или незашифрованными удаленными входами в оборудование потребителя, получают контроль над этими устройствами, переводят его в режим прослушивания сегмента локальной сети, потенциально нарушая тем самым конфиденциальность или безопасность других устройств в этом сегменте.

Вопросы безопасности чрезвычайно важны и тогда, когда компоненты сетевой инфраструктуры поставщика Internet-услуг размещены вне его территории (например, у партнера или в удаленной точке присутствия). Такие компоненты нередко являются жизненно важными с точки зрения топологии сети и, в то же время, могут стать объектом атаки или пострадать от несчастного случая. Для ограничения физического доступа оборудование в идеальном случае следует размещать в полностью закрытых, запирающихся комнатах или «клетках». Если на чужой площади хранятся запчасти, их также следует защищать от кражи, порчи или встраивания «жучков». По возможности необходимо использовать системы безопасности и замки, открывающиеся персональными картами. Удаленные компоненты нужно периодически проверять на предмет встраивания постороннего оборудования, которое может использоваться для прослушивания сетевых соединений. Как и на других площадках, компьютеры не следует подключать к транзитным сегментам или допускать подсоединение к сети неиспользуемых физических интерфейсов.

Маршрутизация, фильтрация и ограничение вещания

Способность поставщика Internet-услуг направлять потоки данных к правильному конечному пункту зависит от правил маршрутизации, заданных в виде маршрутных таблиц. Поставщики должны убедиться, что находящаяся в их ведении маршрутная информация может быть изменена только после надежной аутентификации и что права на внесение изменений должным образом ограничены.

В граничных маршрутизаторах следует аутентифицировать соседей в рамках протокола BGP.

При выборе протоколов внутренней маршрутизации нельзя забывать о безопасности. В случае изменения маршрутов необходимо обратиться к наивысшему уровню аутентификации, поддерживаемому протоколом внутренней маршрутизации.

Нередко атакующие скрывают следы, подделывая исходные адреса. Чтобы отвлечь внимание от своей системы, в качестве исходного они выбирают адрес невинной удаленной системы. Кроме того, поддельные исходные адреса часто встречаются в атаках, основанных на использовании отношения доверия между узлами сети.

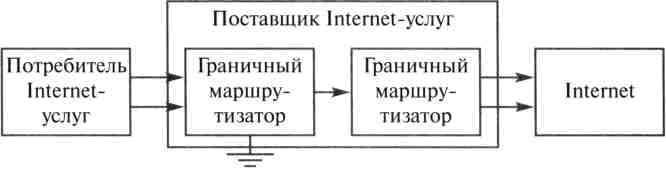

Чтобы уменьшить область распространения подобных атак, поставщики Internet-услуг должны применять входную фильтрацию потоков данных, т. е. фильтрацию в направлении от периферийной системы (потребитель) к Internet

(см. рис.1).

Во всех граничных маршрутизаторах, к которым подключены потребители, следует сразу отфильтровывать идущие от них сетевые пакеты и имеющие исходные адреса, отличные от выделенных данным потребителям.

Дополнительной мерой защиты потребителей от атак, основанных на подделке исходных адресов, является выходная фильтрация — от сети Internet к периферийной системе (см. рис.2).

Во всех граничных маршрутизаторах, к которым подключены потребители, следует сразу отфильтровывать потоки данных, идущие к потребителю и имеющие исходные адреса из выделенного ему пространства.

Иногда возникают ситуации, когда фильтрация оказывается невозможной. Например, большой агрегирующий маршрутизатор не выдерживает дополнительной нагрузки, вызванной применением пакетных фильтров. Кроме того, входная фильтрация способна привести к трудностям для мобильных пользователей. Следовательно, хотя данный метод для борьбы с подделкой адресов настоятельно рекомендуется, им не всегда удается воспользоваться.

В тех редких случаях, когда фильтрация на стыке потребителя и поставщика Internet-услуг невозможна, следует рекомендовать потребителю организовать фильтрацию внутри его сети.

Злоумышленники могут прибегнуть к избыточным изменениям маршрутной информации как к средству увеличения загрузки, на базе которого развивается атака на доступность. По меньшей мере это приведет к деградации производительности. Поставщикам Internet-услуг следует отфильтровывать поступающие объявления о маршрутах, игнорируя, например, маршруты к адресам для частных объединений сетей, избегая фиктивных маршрутов и реализуя политику расщепления и агрегирования маршрутов.

Поставщики Internet-услуг должны применять методы, уменьшающие риск нарастания нагрузки на маршрутизаторы в других частях сети. Следует отфильтровывать «кустарные» маршруты, настойчивое агрегирование и расщепление маршрутов.

Протокол IP поддерживает направленное вещание (посылку) через сеть пакетов, которые в определенной подсети станут широковещательными. Практической пользы от такой возможности немного, зато на ней основываются несколько различных видов атак (в первую очередь, это атаки на доступность, использующие эффект размножения широковещательных пакетов). Следовательно, маршрутизаторы, подключенные к вещательной среде, не следует конфигурировать так, чтобы было возможным непосредственное вещание на эту среду.

Защита системной инфраструктуры

То, как поставщик услуг управляет своими системами, критически важно для безопасности и надежного функционирования сети. Нарушения в работе систем могут в лучшем случае привести к снижению производительности или функциональности, но способны также вызвать потерю данных или сделать возможным перехват сетевого трафика (не исключена и последующая атака методом «нелегального посредника»).

В общедоступном месте, например, на Web-сервере поставщика услуг, следует опубликовать его политику по отношению к защите персональных данных, обеспечению аутентичности, подотчетности, наложению защитных заплат, поддержке доступности, реагированию на доклады о нарушениях.

Предоставление разных услуг следует возлагать на разные системы. Кроме выгод от облегчения системного администрирования можно сослаться на многократно проверенный факт, что при таком подходе гораздо проще построить защищенную систему.

Все услуги выиграют от организации надежной защиты на сетевом уровне средствами IPsec.

Доступ ко всем системам поставщика, выполняющим критически важные функции (среди которых — почта, телеконференции и размещение Web-серверов), следует ограничить, разрешая его только администраторам соответствующих услуг, предоставлять после надежной аутентификации и осуществлять по доверенному каналу. Доступными из внешних сетей должны быть только те порты, на которых ожидают подключения уже востребованные услуги.

Если распространение и обновление программного обеспечения производится с помощью автоматизированных средств, им выделяется доверенный канал. Целостность ПО необходимо гарантировать путем вычисления и распространения вместе с ПО криптографических контрольных сумм.

Регистрационная информация должна быть доступна на чтение только системному администратору.

Если поставщик услуг ведет учет работы потребителей, то системы, обеспечивающие этот учет, изолируются от остальной части сети.

Нельзя подключать системы к транзитным сегментам.

Резервное копирование может являться слабым звеном в системной безопасности, если защита резервных носителей не налажена должным образом. При копировании по сети следует пользоваться доверенным каналом. Если в процессе резервного копирования данные помещаются на промежуточные диски, то доступ к этим дискам ограничивается в максимально возможной степени.

Отслужившие срок носители должны уничтожаться, а не выбрасываться.

Пользователей систем и услуг необходимо информировать о том, что сохраняется на резервных копиях, а что нет.

Доменная система имен (DNS) играет критически важную роль в повседневной деятельности миллионов пользователей Internet. Поставщикам услуг при администрировании DNS-серверов следует обратить внимание на следующие аспекты:

- мониторинг: обязательный контроль доступности DNS (способности отвечать на запросы);

- синхронизация часов: синхронизация установленного на серверах времени с помощью протокола NTP с аутентификацией.

При конфигурировании почтовых серверов поставщики Internet-услуг должны руководствоваться такими положениями:

- по возможности использовать ПО с раздельными агентами приема/отправки и обработки, чтобы агент приема/отправки, взаимодействующий с удаленными почтовыми серверами, выполнялся с минимальными привилегиями;

- ограничить запуск очередей по запросу (предоставляемый для удобства потребителей, получающих почту в своем домене и не имеющих постоянного соединения), желательно средствами надежной аутентификации;

- запретить предоставлять информацию о локальных пользователях или механизмах доставки, выходящую за рамки необходимого;

- выявлять исключительные ситуации (повторяющиеся неудачи аутентификации, зацикливание почты, ненормальная длина очереди) и генерировать соответствующие доклады.

Говорят, что почтовый SMTP-сервер функционирует в режиме «открытой» системы промежуточного хранения и пересылки почты, если он допускает прием и пересылку нелокальным адресатам таких сообщений, которые были порождены нелокально. Подобные открытые системы пересылки почты нередко используются «спамерами», организующими массовую незапрошенную рассылку с сокрытием инициатора. Только в весьма специфических обстоятельствах можно оправдать решение администратора сделать систему пересылки в Internet полностью открытой.

При конфигурировании серверов телеконференций (NNTP) поставщикам Internet-услуг необходимо соблюдать следующие требования:

- использовать ПО, устойчивое к вредоносным управляющим сообщениям и к переполнению буферов;

- освободить сервер телеконференций от выполнения каких-либо иных функций;

- если поддерживаются входящие пакеты статей, не подавать их на вход командного интерпретатора.

Размещение Web-серверов

Многие организации передают свои Web-серверы поставщикам Internet-услуг вместе с обязанностями по эксплуатации и администрированию, исходя, главным образом, из соображений информационной безопасности.

Помимо перечисленных выше аспектов, поставщики услуг при администрировании оборудования, на котором размещены Web-серверы, должны руководствоваться такими положениями:

- разумное использование DNS. В момент подключения клиента не следует выполнять поиск его имени, поскольку это делает Web-серверы уязвимыми для атак на доступность и заметно сказывается на производительности;

- минимизация привилегий. Web-демон следует выполнять от имени пользователя и группы, специально выделенных для этой цели и имеющих минимальные привилегии. Ответственный за информационное наполнение Web-сервера должен работать от имени другого пользователя;

- контроль DocumentRoot. Все, что располагается ниже этого каталога, надо тщательнейшим образом проконтролировать. Желательно использовать системный вызов chroot для смены корневого каталога НТТР-демона;

- контроль UserDir. На сервере нельзя регистрировать других пользователей, кроме администраторов. Если такие пользователи все-таки есть, директиве «UserDir» (в случае ее разрешения) не следует предоставлять доступ к информации пользователей — в частности, не разрешать выполнение командных процедур от имени этих пользователей;

- разбиение на виртуальные серверы. Единый сервер, на котором размещено множество серверов (виртуальных доменов), необходимо организовать так, чтобы все данные, программы и регистрационные журналы различных виртуальных серверов были отделены друг от друга и чтобы доступ к «чужой» конфигурации или данным был невозможен. Кроме того, надо исключить доступ к данным или программам на сервере одного потребителя через локатор ресурсов, в хостовой части которого указано имя сервера другого потребителя;

- управление доступом. Следует сделать возможным разграничение доступа к определенным частям сервера на основе механизмов надежной аутентификации — сертификатов или одноразовых паролей.

Программы на серверной стороне, поддерживающие CGI или какой-либо другой интерфейс, важны для гибкости web как коммуникационной среды. Однако эта гибкость достигается ценой появления угроз безопасности, а слабая программа может сделать уязвимыми все виртуальные домены на сервере. Правила, сообразно которым поставщик Internet-услуг разделяет программы на допустимые и недопустимые, является показательным аспектом всей его политики безопасности.

Поставщику следует руководствоваться такими положениями:

- политика безопасности; выработка ддя своих потребителей ясной методики написания безопасных программ в имеющейся среде размещения Web-серверов с обязательным описанием тех приемов программирования, при применении которых программы будут отвергаться.

- установка программ: запрет на установку собственных программ потребителей. Все программы и командные процедуры передаются поставщику для первоначальной проверки на соответствие политике безопасности. Программы устанавливаются так, чтобы только администратор сервера мог их модифицировать.

- выбор пользователя и группы процесса: программы выполняются от имени пользователя и группы, специально выбранных для этой цели и имеющих минимальные привилегии (часто используют «nobody»).

- отображение в навигаторах: запрет при любых обстоятельствах на отображение программ в навигаторах. Как следствие — программы нельзя размещать под DocumentRoot.

- разделение виртуальных серверов: программы не следует делать доступными через сервер другого потребителя или для Web-мастера другого потребителя;

- обработка пользовательского ввода: не вычислять выражения в пользовательском вводе, если нет механизма изоляции небезопасных действий.

- лимитирование потребления ресурсов: ввести лимит потребляемого астрономического и процессорного времени, а также дискового пространства для всех программ.

- маршрутные имена: все маршрутные имена делать абсолютными или начинающимися с DocumentRoot. Переменную PATH устанавливает только системный администратор.

Данные, которые пишет программа серверной стороны, следует считать конфиденциальными. Чтобы сделать невозможным доступ к таким данным через навигаторы, права устанавливаются так, чтобы у Web-демона не было права на чтение этих данных.

Если через Web-сервер предоставляется доступ к базам данных, то программам, осуществляющим такой доступ, выделяются лишь те полномочия, которые абсолютно необходимы для их функционирования.

Данные, относящиеся к управлению состояниями (идентифицирующие цепочки — cookies), следует считать конфиденциальными. Требуется исключить возможность доступа к ним из навигаторов.

Регистрационная информация, генерируемая Web-демоном, должна быть весьма конфиденциальной. Для реализации этого положения понадобится:

- поставщику Internet-услуг разрешить выполнение лишь необходимых операций с регистрационной информацией — генерацию счетов и периодическую ротацию;

- регистрационную информацию хранить вне дерева с корнем в DocumentRoot, чтобы исключить возможность доступа через навигаторы;

•регистрационную информацию в первоначальном или обработанном виде передавать потребителю только по доверенному каналу.

Многие поставщики Internet-услуг предоставляют своим потребителям средства для продажи товаров или услуг через размещенные у поставщика Web-серверы. Поставщику, разместившему у себя приложения электронной коммерции, следует руководствоваться такими положениями:

- шифрование транзакций: транзакции нельзя хранить на сервере в открытом виде. Разрешается использование криптографии с открытыми ключами, так что только потребитель сможет расшифровать транзакции. Даже если транзакции передаются напрямую в финансовое учреждение или потребителю, поставщик услуг вправе сохранять у себя какую-то часть данных для обеспечения подотчетности;

- передача транзакций: передача производится по доверенному каналу, если транзакции не обрабатываются немедленно, а передаются потребителю пакетами;

- резервное копирование: в случае записи транзакций на резервные носители должна гарантироваться физическая безопасность этих носителей. Загрузку информационного наполнения на сервер поставщика

Internet-услуг следует производить по доверенному каналу.

Поставщики услуг нередко предоставляют для использования потребителями поисковые машины, средства контроля целостности ссылок и т.д. Зачастую такие средства создают весьма существенную дополнительную нагрузку, поэтому их запуск по запросу необходимо запретить, чтобы защититься от атак на доступность.

Поисковые машины надо сконфигурировать так, чтобы поиск ограничивался частями Web-сервера, доступными всем.

Результат проверки целостности ссылок следует считать конфиденциальным, а доступ к нему предоставить только лицу, управляющему информационным наполнением.

Возможные вопросы к поставщику Internet-услуг

При выборе поставщика Internet-услуг потребителям имеет смысл выяснить целый ряд вопросов, основные из них:

1. Есть ли у поставщика документированная политика безопасности?

2. Имеется ли документированная политика добропорядочного пользования? Каковы санкции за ненадлежащее поведение?

3. Существует ли группа реагирования на нарушения информационной безопасности?

Если существует, то:

- Какие у нее права, правила работы и предоставляемые услуги?

- Какова цепочка эскалации докладов, которой должен следовать потребитель?

Если группы реагирования нет, то:

- Какую роль играет поставщик услуг в реагировании на нарушения информационной безопасности?

- Есть ли какая-нибудь группа реагирования, к которой потребитель может обратиться?

Также выясните ответы на следующие вопросы:

- Оказывает ли поставщик Internet-услуг какие-либо дополнительные услуги в области информационной безопасности?

- Информирует ли поставщик своих потребителей об атаках против них?

- Оказывается ли помощь в прослеживании источника атаки?

- Осуществляется ли сбор и сохранение улик, свидетельствующих о нарушении информационной безопасности?

- Какую информацию сообщает поставщик услуг своим потребителям при обнаружении уязвимостей в предоставляемых им сервисах?

- Как и когда информация об уязвимостях передается потребителям?

- К кому может обратиться потребитель по электронной почте для прояснения вопросов информационной безопасности?

- К кому может обратиться потребитель по электронной почте для доклада о ненадлежащем поведении сторонних пользователей?

- Как организованы коммуникации между поставщиком Internet-услуг и потребителями, если имеют место признаки нарушения информационной безопасности?

- Какие меры принимает поставщик услуг, чтобы не допустить несанкционированной маршрутизации потоков данных в свою сеть или через нее?

- Разделены ли на сегменты сети, поддерживающие потребителей услуг подключения и услуг размещения серверов?

- Какие принимаются меры для обеспечения безопасности производственных сервисов, предоставляемых по Internet потребителями, в том числе для защиты от атак на доступность, вторжений, подделок?

- Насколько быстро поставщик накладывает защитные заплаты на программное и микропрограммное обеспечение, функционирующее на производственном оборудовании?

- Сканируются ли порты в сетях потребителей, и сообщается ли им о найденных аномалиях?

- Предоставляются ли услуги по аудиту безопасности и усилению защиты систем потребителей?

- Есть ли у поставщика Internet-услуг система активного аудита, обнаруживающая в реальном времени сетевые и системные атаки?

- Какова политика добропорядочного пользования для информационного наполнения Web-сервера, размещенного у поставщика?

- Как организована физическая защита оборудования, использующегося для размещения серверов потребителей?

- Как часто производится резервное копирование информационного наполнения Web-серверов?

- Как часто резервные носители передаются на внешнее хранение?

- Осуществляет ли поставщик услуг балансировку нагрузки, чтобы предотвратить насыщение сети трафиком других потребителей?

- Какое резервное оборудование используется в случае поломок? Как быстро оно может быть развернуто?

- Какие виды доступа предоставляются для управления информационным наполнением размещенных у поставщика серверов?

- Предоставляет ли поставщик защищенные Web-серверы (https)?

- Закрыт ли доступ к информационному наполнению защищенного Web-сервера для других потребителей?

- Как передавать информационное наполнение на защищенный Web-сервер?

- Какова политика добропорядочного пользования для потребителей, разделяющих площади с поставщиком Internet-услуг?

- Как организована физическая защита оборудования потребителей, размещенного на площадях поставщика?

- Как обеспечена разводка по сети питания для оборудования разных потребителей, размещенного на общих площадях?

- Как обеспечено сетевое разделение для оборудования разных потребителей, размещенного на общих площадях?

Отправить статью в социальные сети, на печать, e-mail и в другие сервисы: