УДК 681.3

В.А. Артамонов

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ СИСТЕМ УПРАВЛЕНИЯ КРИТИЧЕСКИ ВАЖНЫМИ ОБЪЕКТАМИ

Часть 3

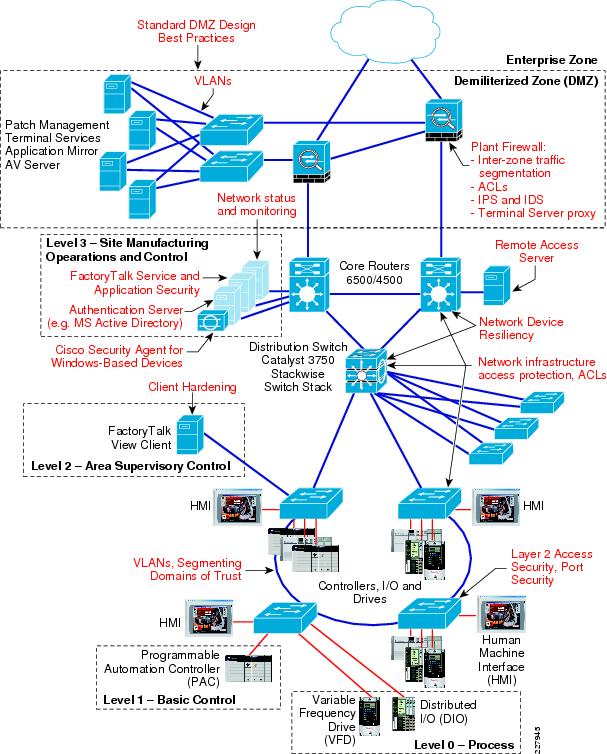

Пример типовой структуры защищённой АСУ ТП

Для того чтобы понять насколько усложняются структуры СУ (SCADA – системы) КВО необходимо уяснить выполнение требований основной триады безопасности ИТ: конфиденциальности, целостности и доступности. Для выполнения этих требований должны быть выполнены следующие условия структурного функционирования АСУ ТП:

- Разрабатываемые для систем подобного класса политики безопасности (ПБ) должны служить своего рода «дорожной картой» для снижения уязвимостей АСУ ТП КВО перед постоянно возрастающими угрозами со стороны окружающего мира;

- На всех этапах жизненного цикла системы должен осуществляться принцип глубокоэшелонированной защиты от деструктивных воздействий внешних и внутренних угроз нарушения ИБ;

- Структура систем подобного класса должна строиться по многоуровнему принципу, причём для каждого уровня системы допускается разработка индивидуальной политики безопасности, являющейся составной частью ПБ АСУ ТП;

- На всех объектах критической инфраструктуры должен неукоснительно выполняться принцип физической безопасности, путём организации контролируемых зон и систем управления контролем доступа (СКУД);

- На КВО должна быть организована демилитаризованная зона (DMZ), осуществляющая роль буферной зоны между производством и структурами менеджмента компанией, позволяя при этом пользователям безопасно обмениваться данными и услугами. Весь сетевой трафик с любой стороны демилитаризованной зоны в ней и заканчивается. Нет никакого пересечения трафика DMZ напрямую;

- Пограничные зоны АСУ ТП КВО должны быть защищены межсетевыми экранами/брандмауэрами с системами обнаружения/предотвращения вторжений вокруг и внутри промышленной сети;

- Для распределённых и масштабируемых КВО системы управления строятся по кластерному принципу, при этом связь между кластерами осуществляется через защищённые соединения.

Типовая структура защищённого кластера АСУ ТП КВО приведена на рис. 3 [8].

Рис. 3. Защищённый кластер АСУ ТП критически важной инфраструктуры

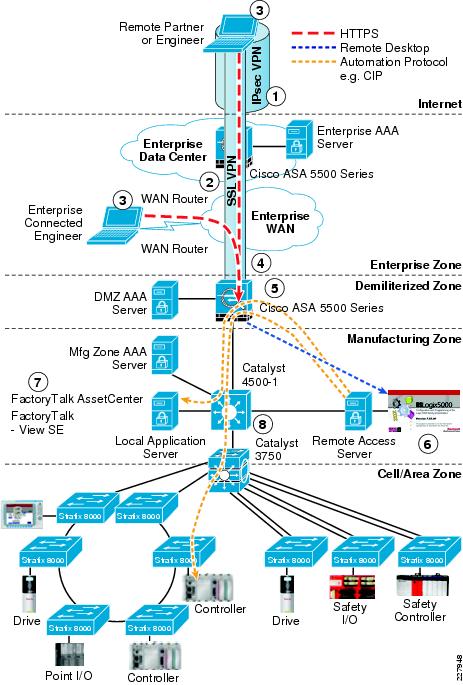

Далее рассмотрим пример пошагового использования некоторых технологий ИБ для обеспечения безопасности доступа удалённых зон промышленной автоматизации (SCADA – систем) к кластеру автоматизации КВО, а также для организации распределённой кластерной архитектуры АСУ ТП КВО (рис. 4) [8].

Рис.4. Архитектура защищённого подключения удалённых зон промышленной автоматизации КВО

Шаг 1 . Используются стандартные корпоративные решения удаленного доступа к клиентской базе в виде технологии VPN шифрования IPSec12 для подключения пограничной зоны и обеспечения конфиденциальности в Интернете. Создание VPN требует аутентификации RADIUS для удаленного пользователя и обычно реализуется и управляется ИТ-организацией провайдера.

Шаг 2. Ограничивается доступ удаленных партнеров, подсоединяющихся через IPSec к DMZ / брандмауэров, используя ACL. Подключение к DMZ через безопасный браузер только по протоколу передачи гипертекста Secure (HTTPS).

Шаг 3. Для безопасного доступа с помощью браузера (HTTPS) к порталу приложений на DMZ / брандмауэры требуется дополнительный логин аутентификации.

Шаг 4. Использование Secure Socket Layer (SSL) и VPN определяет механизм поддержки безопасности данных на уровне между протоколами приложений таким как HTTPS и протоколом TCP/IP. SSL поддерживает шифрование данных, аутентификацию серверов, целостность сообщений и (в качестве опции) аутентификацию клиентов в канале TCP/IP и является стандартным средством безопасности Web – браузеров и серверов в Интернет.

Шаг 5. Использование систем обнаружения и предотвращения вторжений (IPS / IDS) на брандмауэре, для контроля трафика к/от сервера удаленного доступа от нападений и угроз, и соответствующим образом их предотвращения и остановки. IDS / IPS обеспечивает дополнительный уровень безопасности, чтобы остановить угрозы или нападения, которые могут исходить от удаленной системы и предотвращает эти угрозы от их влияния на системы в зоне DMZ или Manufacturing путем сбрасывания вредоносного трафика в источнике. Это также важно для защиты от вирусов и других угроз безопасности с удаленных компьютеров, от обхода брандмауэра и влияния на сервер удаленного доступа.

Шаг 6. После того, как безопасное подключение браузера к DMZ было осуществлено, брандмауэр может разрешить пользователю получить доступ к серверу удаленного доступа через терминальную сессию. Это можно установить с помощью протокола удаленного рабочего стола (RDP), Citrix, Virtual Network Computing (VNC), или другие технологии терминальной сессии. Брандмауэр предлагает пользователю произвести аутентификацию с помощью сервера RADIUS, прежде чем дать разрешение для доступа к серверу удаленного доступа. Брандмауэр (например, ASA Cisco, 5500 Firewall издание) должен поставлятся с Java плагином, который изначально поддерживает технологию терминальной сессии «удаленный сеанс рабочего стола» в рамках портала SSL VPN. Затем, размещенные с помощью SSL VPN утилиты (представленные Java Plug-In) позволяет удаленному пользователю выполнять, с помощью терминальной сессии, выбранный набор приложений промышленного управления оборудованием, находящихся на сервере удаленного доступа, что позволяет значительно снизить потенциал для вирусов или атак через удаленный сеанс, а кластер может проверять и записывать действия, предпринятые удаленным инженером или пользователем.

Шаг 7. Настройки и конфигурации сервера удаленного доступа должны также быть тщательно продуманы.Пользователи аутентификации на сервере удаленного доступа не должны быть в состоянии изменять свои права на уровне приложений или системном уровне. Например, недопустимо , чтобы пользователи редактировали реестр сервера приложений или делали из себя локальных администраторов окна. Реализация безопасности приложений сервера удаленного доступа сводятся к ограниченному набору прикладных функций (например, только для чтения и т.п.).

Шаг 8. Для того, чтобы контролировать трафик сервера удаленного доступа, сервер должен быть сегментирован на определенном VLANе, а трафик контролироваться брандмауэром. Брандмауэр может маршрутизировать трафик к и от VLAN удаленного доступа. Если требуется доступ более чем к одному серверу удаленного доступа, то этот сервер может быть и на другом VLANе и каждый VLAN может иметь доступ к определенному набору других сетей VLAN, тем самым еще больше ограничивая возможности удаленного пользователя зоны Manufacturing.

Заключение

Длительное время концептуальным базисом оценочных стандартов информационной безопасности, используемых в формальных целях, служили положения "Оранжевой книги" [9] и их интерпретация для сетевых конфигураций [10]. В РФ многие важные, в значительной степени оригинальные положения, навеянные "Оранжевой книгой" были сформулированы в руководящих документах Гостехкомиссии России и ФСТЭК.

Таким образом, к достоинствам существующей системы оценки и лежащих в ее основе нормативных документов, следует отнести стабильность, обозримость, реализуемость, простоту интерпретации результатов. Главный недостаток ─ неясность соотношения между (зафиксированной) формальной и (непрерывно меняющейся) реальной безопасностью сложных современных ИС. При этом, необходимо постоянно иметь ввиду главный постулат ИБ – безопасность это не продукт, а процесс.

Если оставить в стороне формальный аспект, то (добровольную, содержательную) оценку следует рассматривать как элемент формирования и поддержания режима реальной информационной безопасности, точнее, как важную составляющую процесса управления безопасностью. На верхнем уровне этот процесс специфицирован в стандарте ISO/IEC 27001.

Современной базой содержательной (а также, в значительной степени, и формальной) оценки безопасности информационных технологий служит международный стандарт ISO/IEC 15408 и ассоциированная с ним методология (ISO/IEC 18045). Здесь мы выделим такие достоинства концептуальных основ стандарта ISO/IEC 15408, как гибкость и масштабируемость, учет современного уровня информационных технологий, а также широту спектра, высокий уровень детализации и параметризованность требований безопасности. Стандарт ISO/IEC 15408 с расширением ISO/IEC PDTR 19791 можно представлять себе как весьма обширную, тщательно проработанную библиотеку функциональных требований и требований доверия к безопасности. Что в прослеживаемой аналогии со структурным программированием позволяет анализировать и строить АС масштабируемой кластерной архитектуры с любыми, наперёд заданными наборами требований ИБ.

Литература

1. NSS Labs’ Vulnerability Threat Report. [Информационный ресурс]: http://www.tsarev.biz/informacionnaya-bezopasnost/nss-labs-vulnerability-threat-report-po-bezopasnosti-scada/.

2. А. Лукацкий. Безопасность критических инфраструктур: международный опыт. [Информационный ресурс]: http://www.slideshare.net/lukatsky/ss-26553193.

3. Information technology ─ Security techniques ─ Evaluation criteria for IT security ─ Part 1: Introduction and general model ─ ISO/IEC 15408-1:2008.

4. Information technology ─ Security techniques ─ Evaluation criteria for IT security ─ Part 2: Security functional requirements ─ ISO/IEC 15408-2:2008.

5. Information technology ─ Security techniques ─ Evaluation criteria for IT security ─ Part 3: Security assurance requirements ─ ISO/IEC 15408-3:2008.

6. Information technology ─ Security techniques ─ Methodology for IT Security Evaluation ─ ISO/IEC 18045:2008.

7. Information technology ─ Security techniques ─ Security assessment of operational systems ─ ISO/IEC PDTR 19791: 2004.

8. Converged Plantwide Ethernet (CPwE) Design and Implementation Guide//:Cisco ─ Rockwell Automation. ─ OL – 21226 – 01, ENET – TD001E EN – P, September 9, 2011.

9. Department of Defense Trusted Computer System Evaliation Criteria ─ DoD 5200.28-STD, December 26, 1985.

10. NationalComputerSecurityCenter. Trusted Network Interpretation ─ NCSC-TG-005, 1987.

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ СИСТЕМ УПРАВЛЕНИЯ КРИТИЧЕСКИ ВАЖНЫМИ ОБЪЕКТАМИ. Часть 1.

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ СИСТЕМ УПРАВЛЕНИЯ КРИТИЧЕСКИ ВАЖНЫМИ ОБЪЕКТАМИ. Часть 2.

Отправить статью в социальные сети, на печать, e-mail и в другие сервисы: