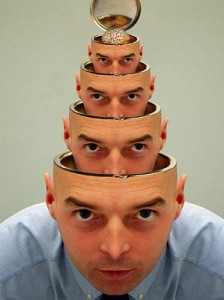

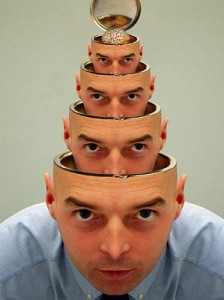

Немало водителей считает, что можно использовать CD-диск или кусочек фольги, подвешенный под зеркалом заднего вида, для того чтобы защититься от радарного луча и скрыть свою скорость. Или, к примеру, люди верят, что мобильный телефон при звонке излучает такие волны, что они способны превратить зерна кукурузы в попкорн. Как ни крути, в той или иной степени каждый из нас верит во всякие небылицы, потусторонние силы и с интересом читает фантастические рассказы и истории. Возможно, в нашей жизни слишком много обыденностей, которые зачастую хочется раскрасить новыми красками. Да и сознание людей устроено таким образом, что многое, не поддающееся простому объяснению, покрывается налетом тайны, и тем самым, становится еще более привлекательным.

Мифы существовали всегда: основанные на фантазии, на невозможности объяснить что-либо, или же просто в силу давно устаревшей информации. Современные мифы, конечно, сильно отличаются от древних, но причины появления у них одинаковые. Причем современная мифология – это не только всевозможные городские легенды и страшилки, которыми пугают непослушных детей на ночь, мифы появляются в абсолютно разных областях и сфера защиты информации – не исключение.

Далее развенчаем мифы о DLP