Итак, обычный рабочий день, банк, торговая или финансовая компания. Офисный сотрудник, болтает в Аське или Скайпе, заодно рассказывает малознакомому приятелю о кое-каких "рабочих секретах" своей компании, через незащищенную электронную почту (через Интернет) посылаются в другой филиал конфиденциальные документы. Сотрудники постоянно вставляют в рабочие компьютеры какие-то свои личные флашки, служебные ноутбуки уносятся домой и там на них играют дети. Знакомая картина? Да... А потом не удивляйтесь, что Ваши секреты вдруг узнали конкуренты, в сеть организации вдруг проникли хакеры, а администраторские пароли знают все, кому не лень...да еще и в Интернете выкладывают.

Июнь

28

Июнь

27

Будьте крайне осторожны, нашествие ботов в твиттере!

Будьте крайне осторожны, нашествие ботов в твиттере!

Почитывая новости Рунета, натыкаюсь на такую интересную информацию:

«До 46% подписчиков активных Twitter-аккаунтов компаний оказались роботами, говорится в профессора корпоративных коммуникаций и цифровых языков Марко Камисани Калсолари (Marco Camisani Calzolari).»

А так ли это?

Мы решили заглянуть в свою Твиттер-ленту и попробовать распознать там ботов, отличить их от «живых» пользователей Твиттера.

Для начала «мониторим», что же пишут пользователи Твиттера на эту тему, волнует ли их наличие огромного количества ботов в сети.

Июнь

18

Рано или поздно многие компании приходят к выводу, что нуждаются в надежной охране своей информации и разработок. Одним из способов эффективной защиты данных является внедрение в корпоративную сеть организации DLP-системы. Обычно при принятии такого решения компания руководствуется двумя основными аргументами: DLP-системы обеспечивают надежную и качественную защиту конфиденциальных данных и позволяют соответствовать требованиям регулирующих органов.

Рано или поздно многие компании приходят к выводу, что нуждаются в надежной охране своей информации и разработок. Одним из способов эффективной защиты данных является внедрение в корпоративную сеть организации DLP-системы. Обычно при принятии такого решения компания руководствуется двумя основными аргументами: DLP-системы обеспечивают надежную и качественную защиту конфиденциальных данных и позволяют соответствовать требованиям регулирующих органов.

Июнь

12

УДК 681.3

Г.Г. Маньшин, В. А. Артамонов, Е.В. Артамонова

БЕЗОПАСНОСТЬ КАК ИМПЕРАТИВ УСТОЙЧИВОГО РАЗВИТИЯ ЧЕЛОВЕЧЕСТВА

БЕЗОПАСНОСТЬ КАК ИМПЕРАТИВ УСТОЙЧИВОГО РАЗВИТИЯ ЧЕЛОВЕЧЕСТВА

Основные понятия и определения

Опасность – явление, способное нанести вред (ущерб) жизненно важным интересам человека.

Безопасность – состояние защищённости жизненно – важных интересов личности, общества, организации, предприятия от потенциально и реально существующих угроз, или отсутствие таких угроз.

Безопасность системы – это такое состояние сложной системы, когда действие внешних и внутренних факторов не приводит к ухудшению системы или к невозможности её функционирования и развития.

Безопасность человека – это такое состояние человека, когда действие внешних и внутренних факторов не приводит к смерти, ухудшению функционирования и развития организма, сознания, психики и человеческой личности в целом, и не препятствуют достижению определенных желательных для человека целей.

Май

2

ОБЩАЯ МЕТОДОЛОГИЯ ОЦЕНКИ БЕЗОПАСНОСТИ ПРОДУКТОВ И СИСТЕМ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ

Рубрики Научные публикации

УДК 681.324

В. А. Артамонов, Е.В. Артамонова

ОБЩАЯ МЕТОДОЛОГИЯ ОЦЕНКИ БЕЗОПАСНОСТИ ПРОДУКТОВ ИСИСТЕМ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ

Общая модель оценки

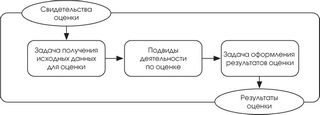

Процесс оценки состоит из получения исходных данных для оценки, самой оценки и задачи оформления результатов оценки. На рис.1 дается общее представление о взаимосвязи этих задач и подвидов деятельности по оценке.

Рис.1 Общая модель оценки

Апр

25

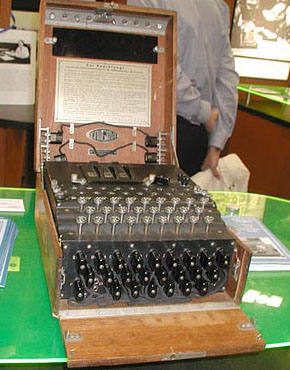

По материалам диссертации «Шифровальные машины и приборы для расшифровки во время Второй мировой войны», защищенной в университете г. Хемниц (ФРГ) в 2004г.

Введение.

Для широкой публики слово «Энигма» (по-гречески – загадка) является синонимом понятий «шифровальная машина» и «взлом кода», о чем позаботились фильмы про подводные лодки и аналогичные романы, имеющие мало общего с действительностью. О том, что были и другие шифровальные машины , для «взлома» которых создавались специальные машины для расшифровки, и о тех последствиях, какие это имело во Второй Мировой войне, об этом широкой публике известно мало.

Для широкой публики слово «Энигма» (по-гречески – загадка) является синонимом понятий «шифровальная машина» и «взлом кода», о чем позаботились фильмы про подводные лодки и аналогичные романы, имеющие мало общего с действительностью. О том, что были и другие шифровальные машины , для «взлома» которых создавались специальные машины для расшифровки, и о тех последствиях, какие это имело во Второй Мировой войне, об этом широкой публике известно мало.

И не удивительно: об этом имеется слишком мало информации в популярных изданиях. А имеющаяся там информация обычно либо недостаточна, либо недостоверна. Это тем более заслуживает сожаления, потому что взлом шифровальных кодов имел исключительно важное историческое значение для хода войны, так как союзники (по антигитлеровской коалиции) благодаря полученной таким образом информации имели существенные преимущества, они смогли компенсировать некоторые упущения первой половины войны и смогли оптимально использовать свои ресурсы во второй половине войны. По мнению англо-американских историков, если бы не взлом немецких шифровальных кодов, война длилась бы на два года дольше, потребовались бы дополнительные жертвы, также возможно, что на Германию была бы сброшена атомная бомба.

Апр

10

Отчет о современных интернет-угрозах 1 квартал 2012

*Россия вернулась на второе место в рейтинге отправителей спама*

Компании Entensys и CommTouch представили отчет о современных интернет-угрозах за первый квартал 2012 года. Доклад включает в себя информацию о последних тенденциях в таких областях, как фишинг, спам, вирусные атаки, взломанные сайты, Web 2.0 и других.